IPSec VPN to jedna z podstawowych usług dostępnych w ramach wirtualnego routera brzegowego Edge Gateway, dostępnego w VMware Cloud Director. Dzięki niej możesz zestawić tunel site-to-site, pomiędzy Edge Gateway, a Twoją lokalizacją.

Panel konfiguracyjny do IPSec VPN

Lokalizacja

Istnieje kilka sposobów, aby dostać się do ustawień IPSec VPN. Oto dwa z nich:

W widoku Virtual Data Centers:

- Kliknij w VDC, w którym jest Edge Gateway, którego ustawienia usługi IPSec VPN zamierzasz zmienić.

- Przejdź do Edges na panelu bocznym z lewej strony.

- Kliknij nazwę Edge Gateway, którego ustawienia usługi IPSec VPN zamierzasz zmienić.

- Kliknij na IPSec VPN, dostępnego w grupie Services.

W widoku Networking:

- Przejdź do zakładki Edge Gateways.

- Kliknij nazwę Edge Gateway, którego ustawienia usługi IPSec VPN zamierzasz zmienić.

- Kliknij na IPSec VPN, dostępnego w grupie Services.

Wskazówki

Stały i publiczny adres IP w Twojej lokalizacji

W celu prawidłowego działania IPSec VPN, najlepiej aby druga strona tunelu posiadała stały i publiczny adres IP.

Ustawienia tunelu

Po obu stronach tunelu ustawienia muszą być identyczne, w przeciwnym razie tunel nie zestawi się.

Reguły Firewall

W celu uzyskania dostępu do podsieci lokalnych, po obu stronach tunelu koniecznie będzie utworzenie odpowiednich reguł Firewall. Tutaj znajdziesz przykładowe reguły utworzone na Edge Firewall.

Konfiguracja nowego tunelu IPSec VPN

Kliknij przycisk NEW będąc w widoku IPSec VPN. Uzupełnij pola w oknie tworzenia nowego tunelu posługując się poniższą instrukcją:

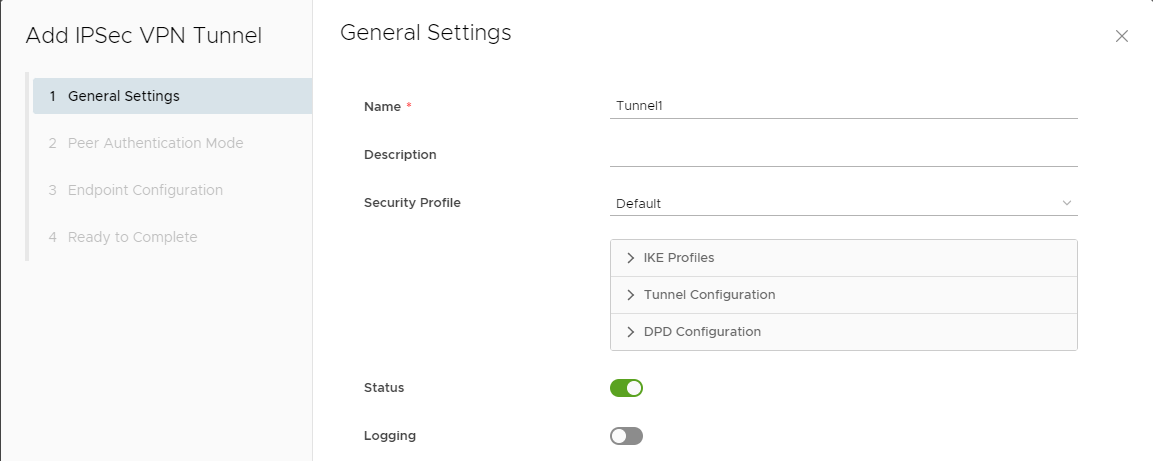

1. General Settings

Name

Nazwa dla Tworzonego tunelu IPSec.

Description

Opcjonalny opis dla tworzonego tunelu.

Security Profile

Profil bezpieczeństwa, który zawiera ustawienia parametrów tunelu. Domyślnie wybrany jest profil Default. Ustawienia parametrów widocznych tutaj można zmienić po utworzeniu tunelu, instrukcję znajdziesz tutaj.

Status

Przełącznik włączenia/wyłączenia tunelu.

Logging

Przełącznik włączenia/wyłączenia logowania tunelu.

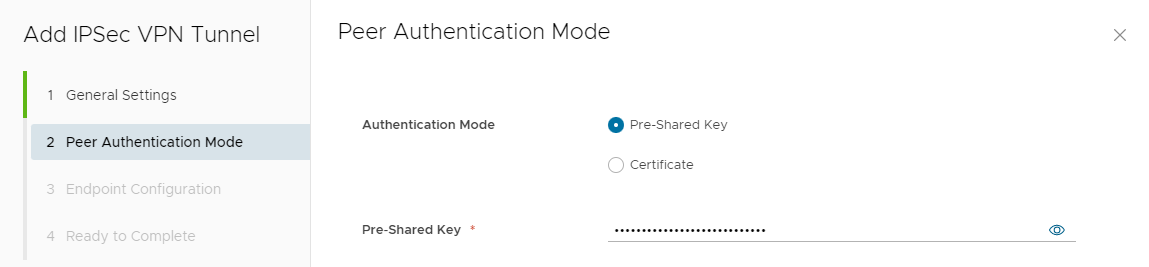

2. Peer Authentication Mode

Authentication Mode

Metoda uwierzytelniania - Pre-Shared Key lub Certificate.

W przypadku wybrania metody Pre-Shared Key pojawi się pole do wprowadzenia klucza. Pamiętaj, by składał on się z wielu znaków, w tym ze znaków specjalnych.

Dla opcji Certificate pojawią się przyciski do wyboru certyfikatów.

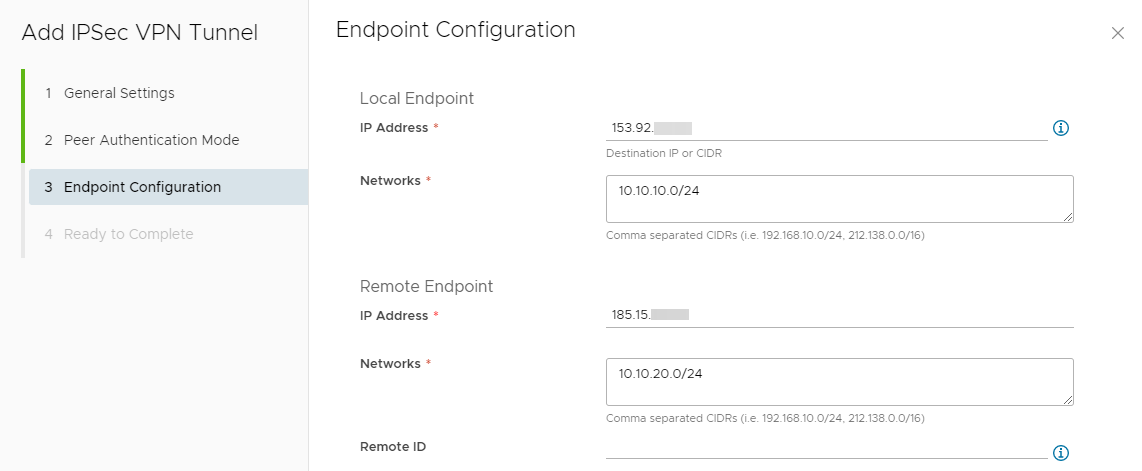

3. Endpoint Configuration

-

Local Endpoint

- IP Address - publiczny adres IP Edge Gateway. Możesz użyć ikony i, aby go wyświetlić.

- Networks - podaj tutaj adresy CIDR sieci lokalnych, do których dostęp chcesz uzyskać z drugiej strony tunelu.

-

Remote Endpoint

- IP Address - podaj tutaj publiczny adres IP urządzenia brzegowgo po drugiej stronie tunelu.

- Networks - podaj tutaj adresy CIDR sieci lokalnych po drugiej stronie tunelu.

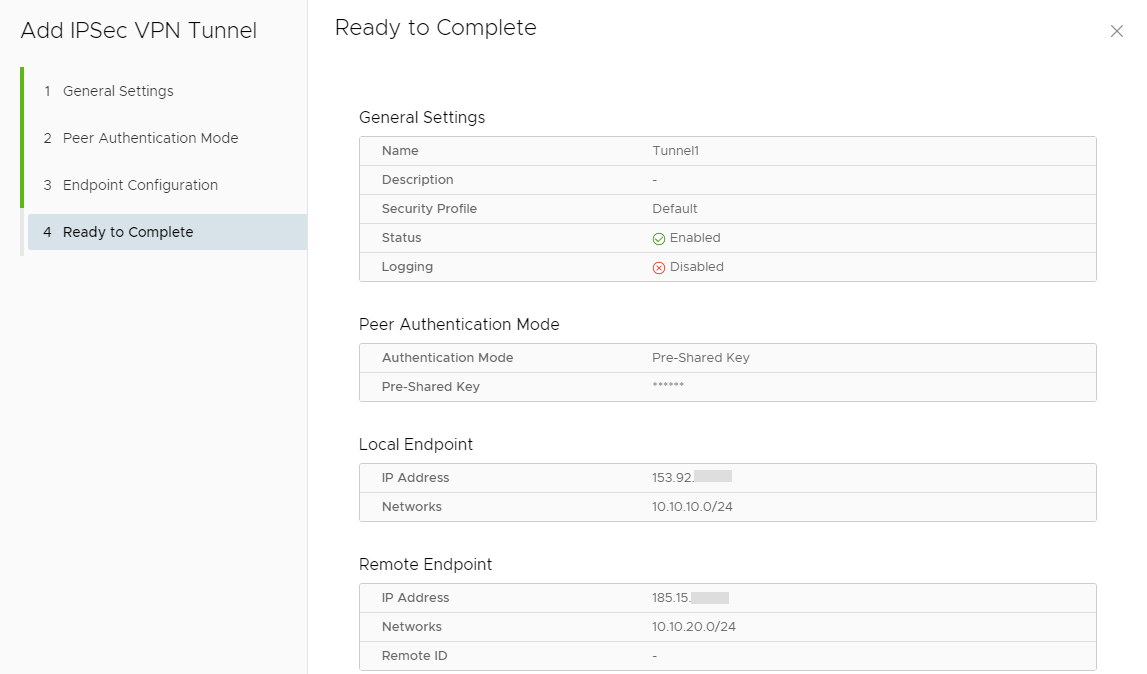

4. Ready to Complete

Podgląd ustawień tunelu, jeśli wszystko się zgadza kliknij FINISH.

Przykładowy tunel IPSec

Poniżej znajdziesz zrzuty ekranu przedstawiające ustawienia tunelu dla:

-

Local Endpoint

- IP Address - 153.92.X.X

- Networks - 10.10.10.0/24

-

Remote Endpoint

- IP Address - 185.15.X.X

- Networks - 10.10.20.0/24

Zrzuty ekranu

General Settings

Peer Authentication Mode

Endpoint Configuration

Ready to Complete

Weryfikacja poprawności działania tunelu

W widoku ustawień IPSec VPN możesz łatwo sprawdzić, czy tunel zestawił się prawidłowo. W tym celu zaznacz odpowiedni tunel i kliknij View Statistics.

W przypadku wystąpienia błędu, zobaczyć jego powód w IKE Fail Reason.

Zmiana ustawień Security Profile

W celu zmiany ustawień profilu bezpieczeństwa będąc w widoku IPSec VPN zaznacz odpowidni tunel i kliknij Security Profile Customization. W otwartym oknie możesz dostosować parametry do swoich potrzeb.

Reguła Firewall na Edge Gateway

W celu uzyskania dostępu do sieci lokalnej po drugiej stronie tunelu potrzebujesz reguły Firewall. Podobnie, by druga strona tunelu była w stanie uzyskać dostęp do lokalnych sieci Edge Gateway, również potrzeba reguły.

Do stworzenia reguły koniecznie będzie utworzenie odpowiednich IP Set np. LAN i REMOTE LAN. W naszym przypadku IP Set LAN zawiera sieć 10.10.10.0/24, a IP Set REMOTE LAN zawiera sieć 10.10.20.0/24.

Oto reguła zezwalająca na ruch pomiędzy LAN->REMOTE LAN i REMOTE LAN->LAN:

Instrukcje odnośnie tworzenia IP Set i reguł Firewall znajdziesz tutaj.