Firewall Legacy

Firewall to jedna z podstawowych usług dostępnych w ramach wirtualnego routera brzegowego Edge Gateway, dostępnego w VMware Cloud Director. Dzięki niemu możesz m.in. wystawić swój serwer lub całą wirtualną sieć na świat (z konkretnym portem i protokołem) czy udostępnić Internet maszynom w danej wirtualnej sieci.

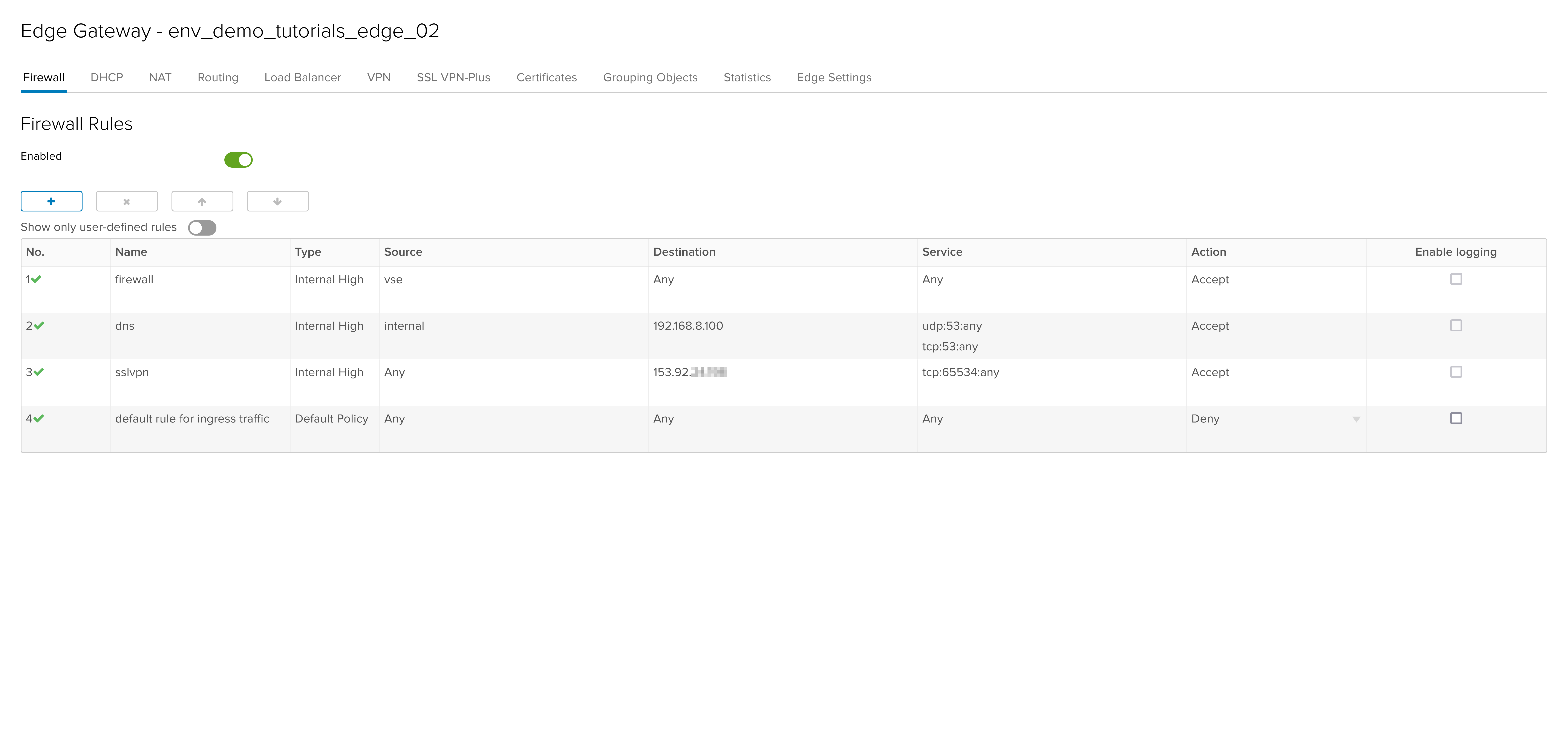

Panel konfiguracyjny do Firewall

Lokalizacja

Istnieje kilka sposobów, aby dostać się do ustawień Firewall. Oto dwa z nich:

W widoku Virtual Data Centers:

- Kliknij w VDC, w którym jest Edge Gateway, którego ustawienia Firewall zamierzasz zmienić.

- Przejdź do Edges na panelu bocznym z lewej strony.

- Kliknij nazwę Edge Gateway, którego ustawienia Firewall zamierzasz zmienić.

- Kliknij przycisk SERVICES widniejący na górnej sekcji strony.

W widoku Networking:

- Przejdź do zakładki Edge Gateways.

- Kliknij nazwę Edge Gateway, którego ustawienia Firewall zamierzasz zmienić.

- Kliknij przycisk SERVICES widniejący na górnej sekcji strony.

Interfejs

Na zakładce Firewall większość miejsca zajmuje tabela reguł, którą można edytować (dodawać nowe reguły, usuwać je oraz zmieniać ich kolejność) przyciskami nad nią umieszczonymi. Przydatny jest również przełącznik Show only user-defined rules, który ukrywa reguły stworzone automatycznie przez system, wspomniane tutaj.

Pod napisem Firewall Rules widnieje przełącznik Enabled, który umożliwia całkowite wyłączenie zapory. Nie zalecamy wyłączania zapory, gdyż jest ona niezwykle ważna z puntku widzenia cyberbezpieczeństwa – jest ona pierwszą linią obrony przeciwko atakom.

Zasady działania Firewalla

Zapora sieciowa na Edge Gateway rządzi się kilkoma zasadami:

1. Pozycja nadaje priorytet

Im wyższa pozycja reguły, tym wyższy jest jej priorytet.

Jeżeli istnieje reguła otwierająca dostęp do Internetu maszynie 10.10.10.1, ale nad nią jest reguła zamykająca dostęp do Internetu całej sieci 10.10.10.0/24, to pod uwagę będzie brana ta druga. W rezultacie maszyna 10.10.10.1 nie będzie miała dostępu do Internetu.

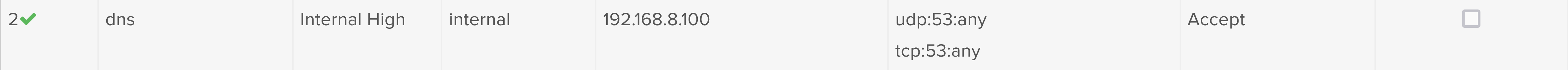

2. Reguły wewnętrzne

Istnieją reguły typu Internal i Internal High. Są one tworzone automatycznie i nie można ich usuwać i zmieniać. Najczęściej są tworzone przez różne usługi dostępne w ramach Edge Gateway, takie jak np. IPSec, DNS, SSL VPN.

3. NAT jest również potrzebny

Odblokowanie ruchu w Firewallu najczęściej nie jest wystarczające. W większości przypadków jest potrzebny również NAT, o którym instrukcję znajdziesz tutaj.

Dodawanie nowej reguły

Aby dodać nową regułę kliknij przycisk +. Nowa reguła doda się w tabeli pod poprzednio zaznaczoną regułą. Uzupełnij pola nowej reguły posługując się poniższym objaśnieniem kolumn:

No.

Liczba porządkowa reguły. Obok samej liczby znajduje się też znak ✔/✖ mówiący o tym, czy dana reguła jest aktywna, czy nieaktywna. Można przełączyć stan reguły klikając w ten znak.

Name

Nazwa dla reguły. Możesz ją zmienić klikając dwukrotnie w obecną nazwę. Zalecamy używania w deskryptywnych nazw, np. apache_srv HTTPS IN dla reguły wpuszczającej ruch HTTPS do serwera apache_srv.

Type

Typ reguły. Te stworzone przez użytkownika mają typ User.

Source

Źródło połączenia, którego dotyczy reguła. Panel pozwala na wpisanie adresu ręcznie (przycisk IP), lub wybranie adresu w kreatorze (przyciskiem +). Jeżeli tworzysz regułę wychodzącą, to prawdopodobnie będzie tutaj adres maszyny lub sieci, której chcesz dać dostęp. Jeżeli wystawiasz jakąś usługę na świat, to prawdopodobnie powinno być w tym polu any, aby pozwolić na ruch z całego Internetu.

Destination

Miejsce docelowe połączenia, którego dotyczy reguła. Zasada działania jest analogiczna jak w kolumnie Source. Jeżeli wystawiasz coś na świat, to w tym polu powinieneś wpisać adres sieci lub maszyny, którą chcesz wystawić.

Service

Tutaj definiuje się porty i protokoły, których dotyczy reguła. Po kliknięciu przycisku + otworzy się okienko z polami:

- Protocol – protokół, którego dotyczy połączenie. Różne usługi korzystają z różnych protokołów, np. ruch HTTPS najczęściej korzysta z protokołu TCP.

- Source Port – port źródłowy dla reguły. W zależności od reguły możesz potrzebować wpisać tutaj

anylub konkretny numer portu sieciowego. - Destination Port – port docelowy dla reguły. W zależności od reguły możesz potrzebować wpisać tutaj

anylub konkretny numer portu sieciowego.

Action

Mówi o tym, czy reguła ma zezwalać na połączenie (Accept), czy go odmawiać (Deny).

Często używane, przykładowe reguły

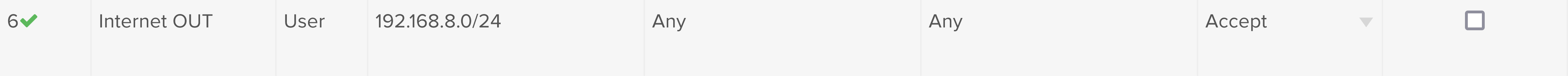

Dostęp do Internetu w wirtualnej sieci lokalnej

Name

Nazwa dla reguły, przykładowo Internet OUT.

Source

Adres CIDR sieci (IP sieci i maska sieci po /), w naszym przypadku jest to 192.168.8.0/24.

Destination

Pozwalamy na ruch do całego Internetu, więc zostawiamy Any.

Service

Ponownie, zostawiamy Any.

Action

Pragniemy, aby nasza reguła zezwalała na połączenie, więc wybieramy Accept.

Dostęp do Internetu na pojedynczej maszynie wirtualnej

Name

Nazwa dla reguły, przykładowo Internet OUT.

Source

Adres IP maszyny wirtualnej. W naszym przypadku jest to 192.168.8.101.

Destination

Pozwalamy na ruch do całego Internetu, więc zostawiamy Any.

Service

Ponownie, zostawiamy Any.

Action

Pragniemy, aby nasza reguła zezwalała na połączenie, więc wybieramy Accept.

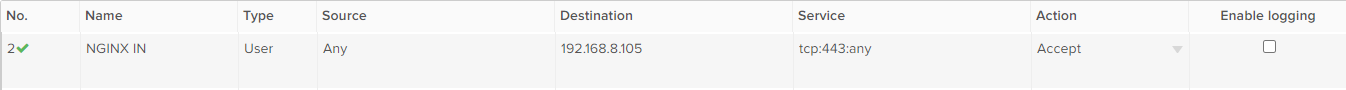

Udostępnienie na świat usługi działającej na maszynie wirtualnej

Name

Nazwa reguły, w naszym przypadku NGINX IN.

Source

Źródło dla reguły, w naszym przypadku pozostawiamy Any bez zmian, ponieważ chcemy zezwolić na dostęp do naszej maszyny z całego Internetu.

Destination

Miejsce docelowe dla reguły, w naszym przypadku będzie to adres VM. Adres dla reguły dodajemy klikając na przycisk IP.

Service

Możemy zastosować regułę dla konkretnych portów. W naszym przypadku jest to port docelowy (Destination Port) ustawiony na 443 i protokół (Protocol) TCP, jednak w zależności od usługi, którą chcesz udostępnić na świat te dane mogą być inne. Port źródłowy (Source Port) pozostawiamy ustawiony na any - zalecamy takie rozwiązanie, chyba że jesteśmy pewni, że ruch przychodzący będzie zawsze na tym samym, stałym porcie.

Action

Zostawiamy domyślne Accept, gdyż chcemy zezwolić na ruch.

Reguła po uzupełnieniu powinno wyglądać mniej więcej tak: