Konfiguracja SAML Single Sign-On

SAML to protokół umożliwiający korzystanie z SSO (Single Sign On), pozwalający na logowanie się za pomocą zewnętrznej usługi autentykacyjnej – tzw. Identity Provider. Przykładami takich usług jest Azure Active Directory (Azure AD), Google Workspace, Auth0. Pozwalają one na używanie tylko jednego konta do logowania się do wielu usług używanych w danej firmie czy instytucji. Więcej o SAML można przeczytać na Wikipedii.

Panel VMware Cloud Director obsługuje logowanie za pomocą SAML. Ten poradnik ma za zadanie pokazać jak skonfigurować SAML w panelu na przykładzie Azure Active Directory.

Używamy w tym poradniku Azure Active Directory. Konfiguracja po stronie panelu dla innych usług obsługujących SAML jest analogiczna. Informacji o konfiguracji po stronie usługodawcy innego niż Azure AD szukaj w jego dokumentacji.

Krok 1: Wstępna konfiguracja po stronie panelu VMware Cloud Director

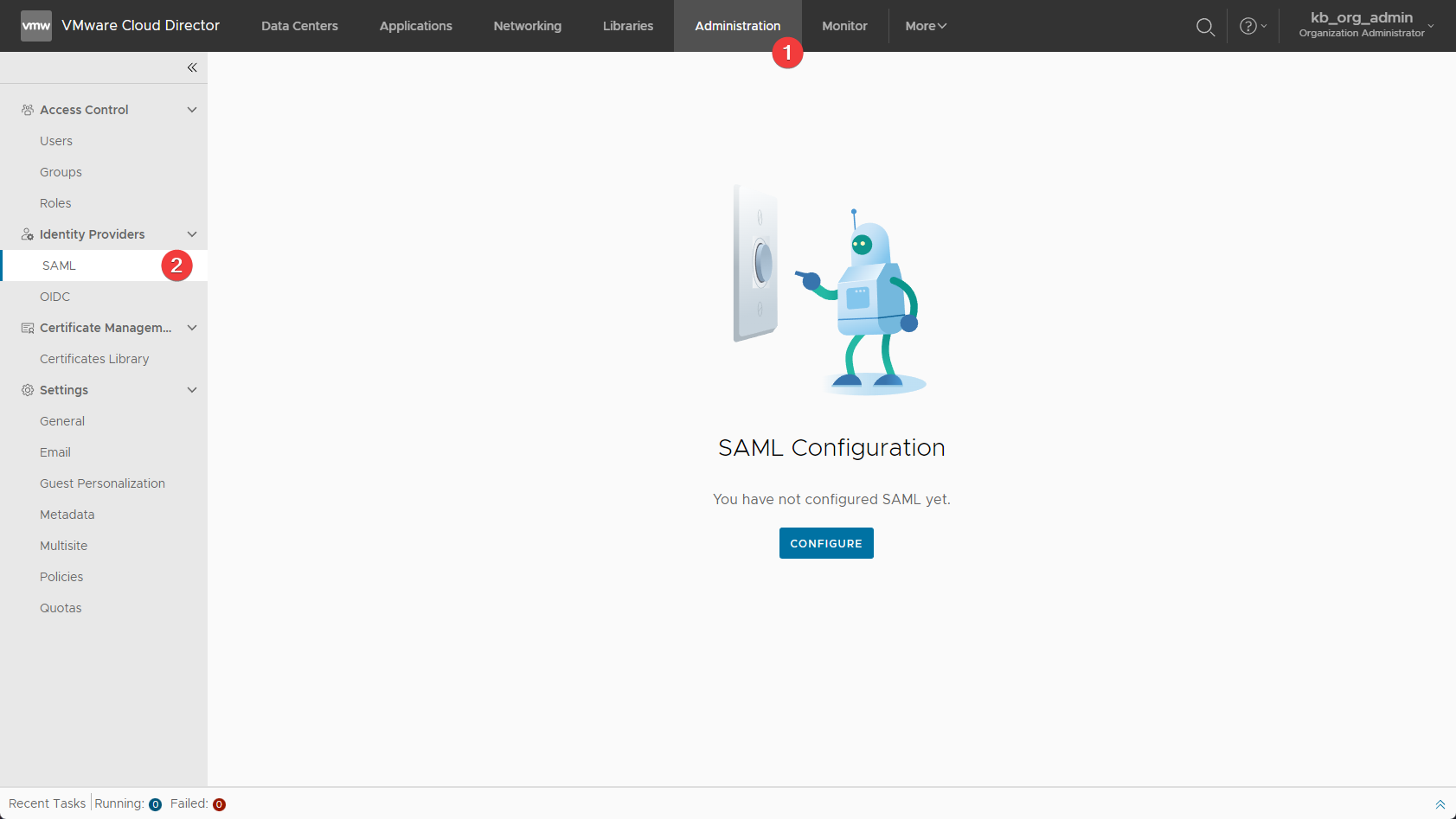

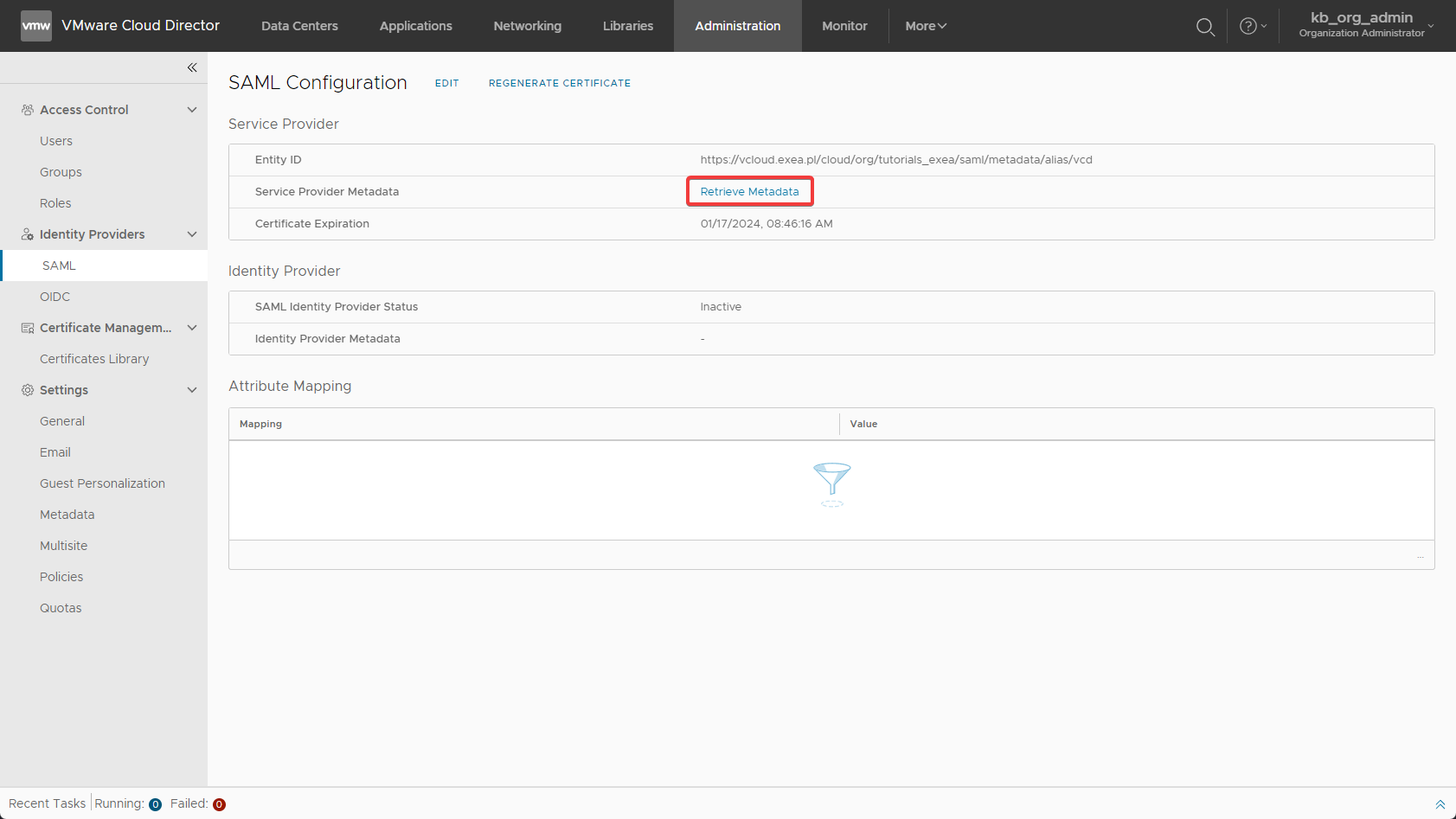

Widok ustawień SAML

W celu skonfigurowania SAML należy przejść do ustawień SAML. W tym celu kliknij Administration na górnym pasku nawigacyjnym, po czym na bocznym pasku wybierz SAML w sekcji Identity Providers, tak jak na screenshocie poniżej:

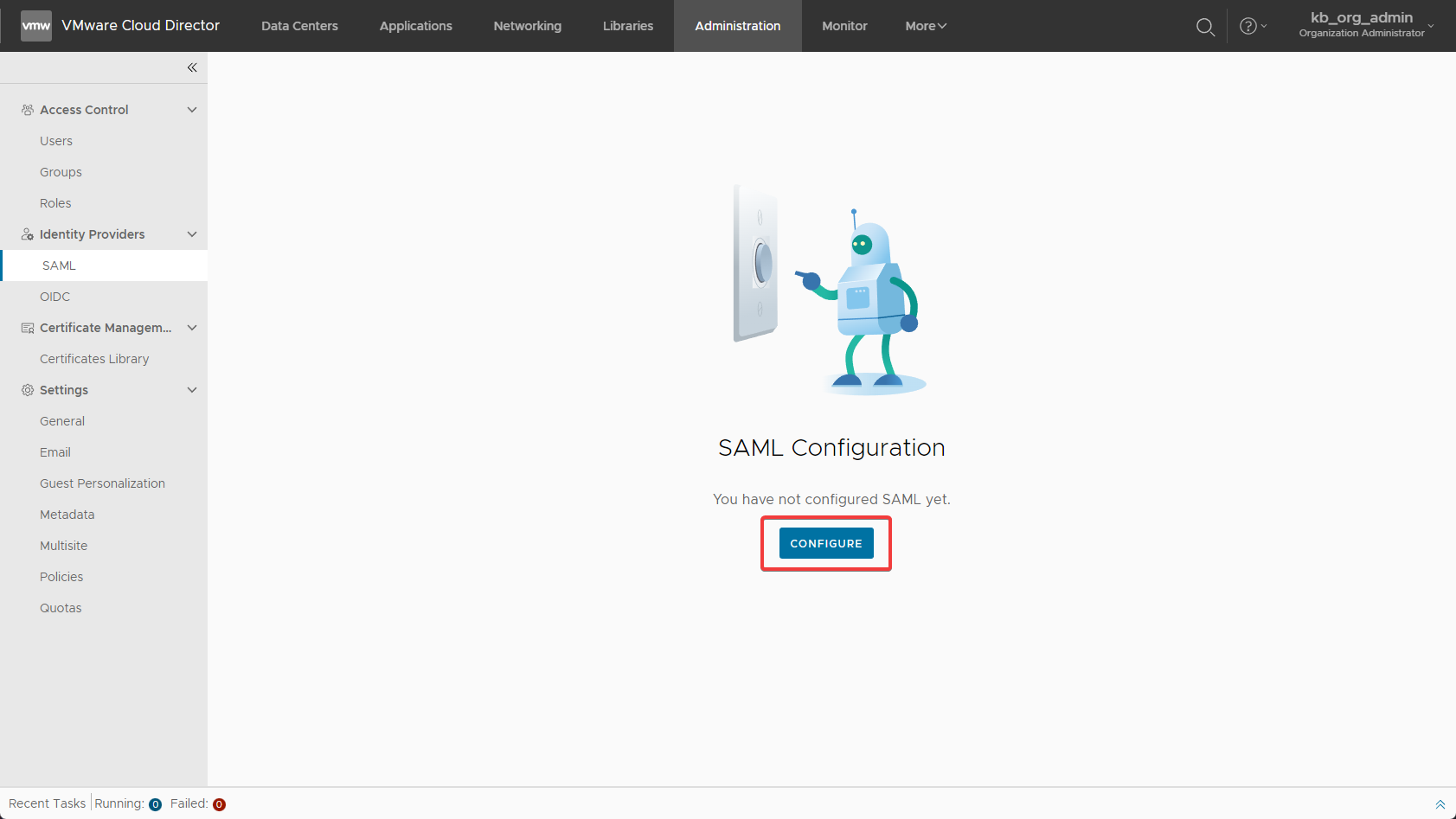

Konfiguracja Service Provider

Kliknij niebieski przycisk Configure:

Otworzy się okienko, w którym znajduje się pole do wpisania Entity ID. Wprowadź w to pole następujący adres URL:

https://vcloud.exea.pl/cloud/org/<nazwa_organizacji_vcloud>/saml/metadata/alias/vcd

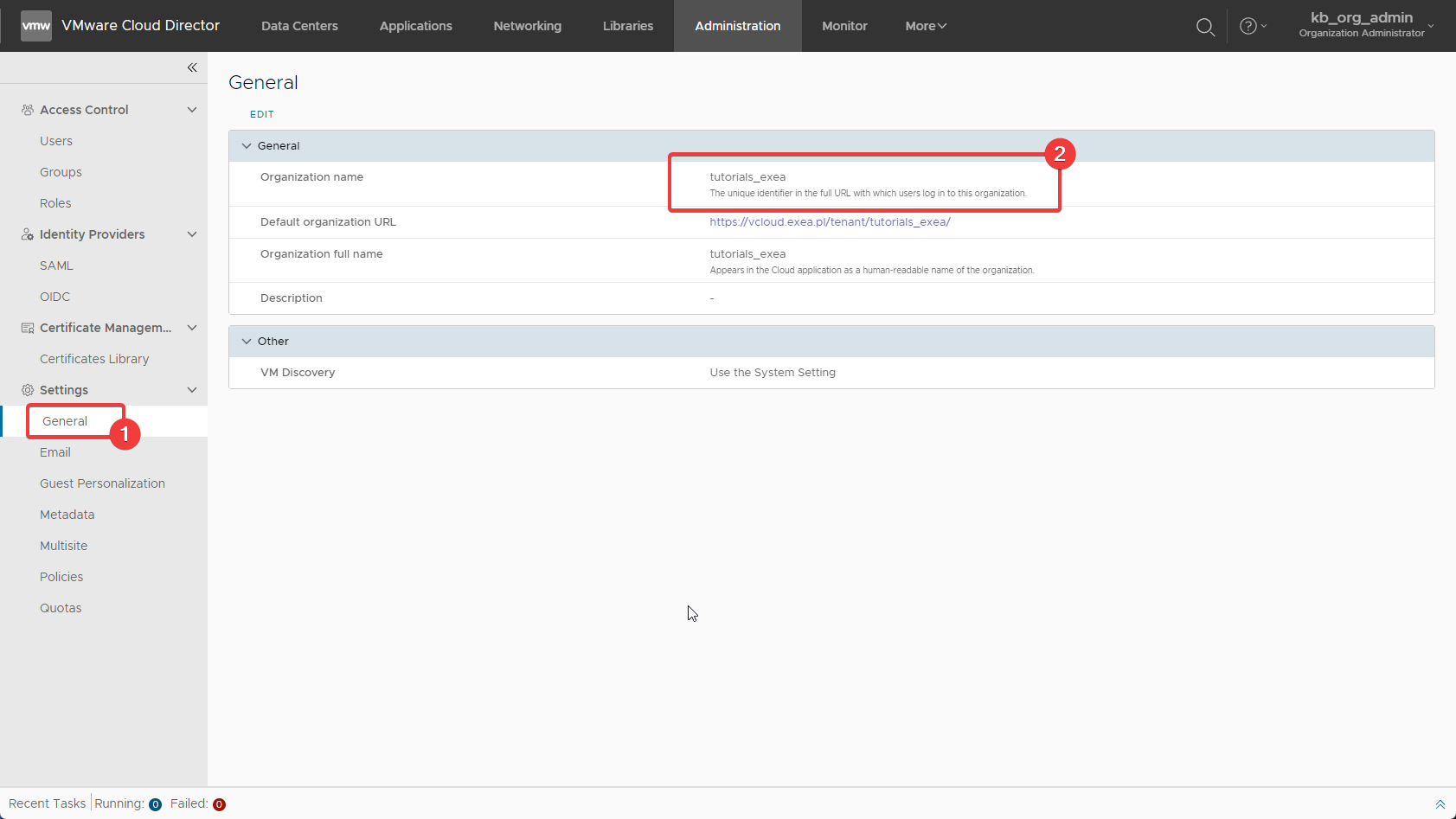

Jak dowiedzieć się jaka jest nazwa mojej organizacji?

Nazwę organizacji można łatwo sprawdzić przechodząc do Administration → General. Widnieje ona w sekcji Organization Name, tak jak na screenshocie poniżej:

Jeśli twoja nazwa organizacji to Org_32489AW, to pole Entity ID powinno zawierać następujący URL:

https://vcloud.exea.pl/cloud/org/Org_32489AW/saml/metadata/alias/vcd

Po wprowadzeniu Entity ID kliknij przycisk Save.

Pobieranie pliku XML z metadanymi

Aby pobrać plik XML, który później będzie trzeba zaimportować w Azure AD kliknij Retrieve Metadata w sekcji Service Provider Metadata:

Dalsza część konfiguracji odbędzie się po stronie panelu Azure.

Krok 2: Utworzenie "Aplikacji dla przedsiębiorstw" w portalu Azure AD

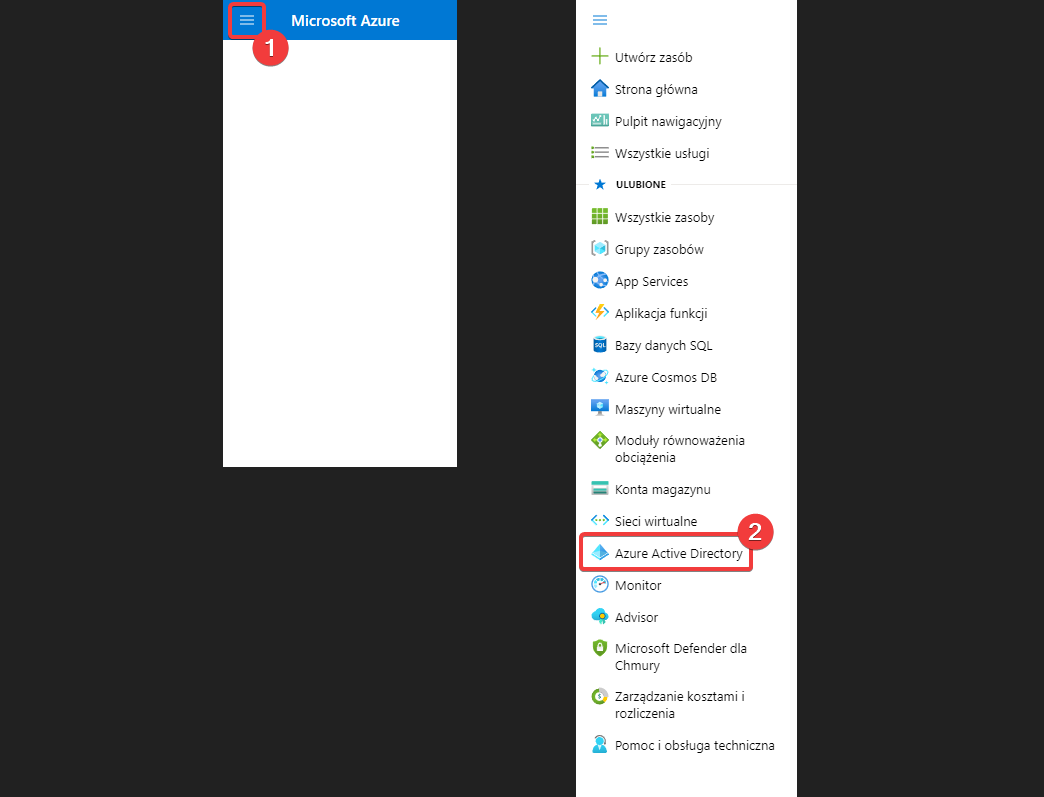

Wejdź i zaloguj się kontem administratora na portal Azure, po czym przejdź do sekcji Azure Active Directory:

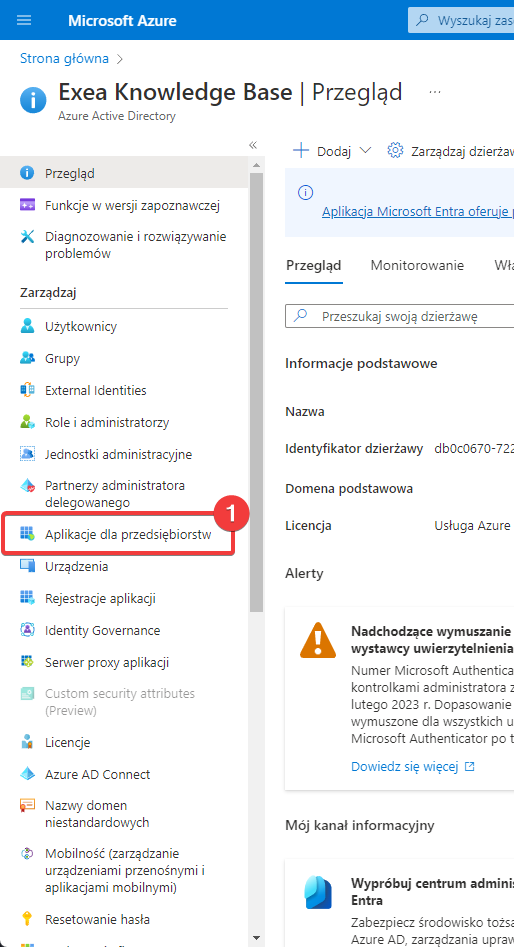

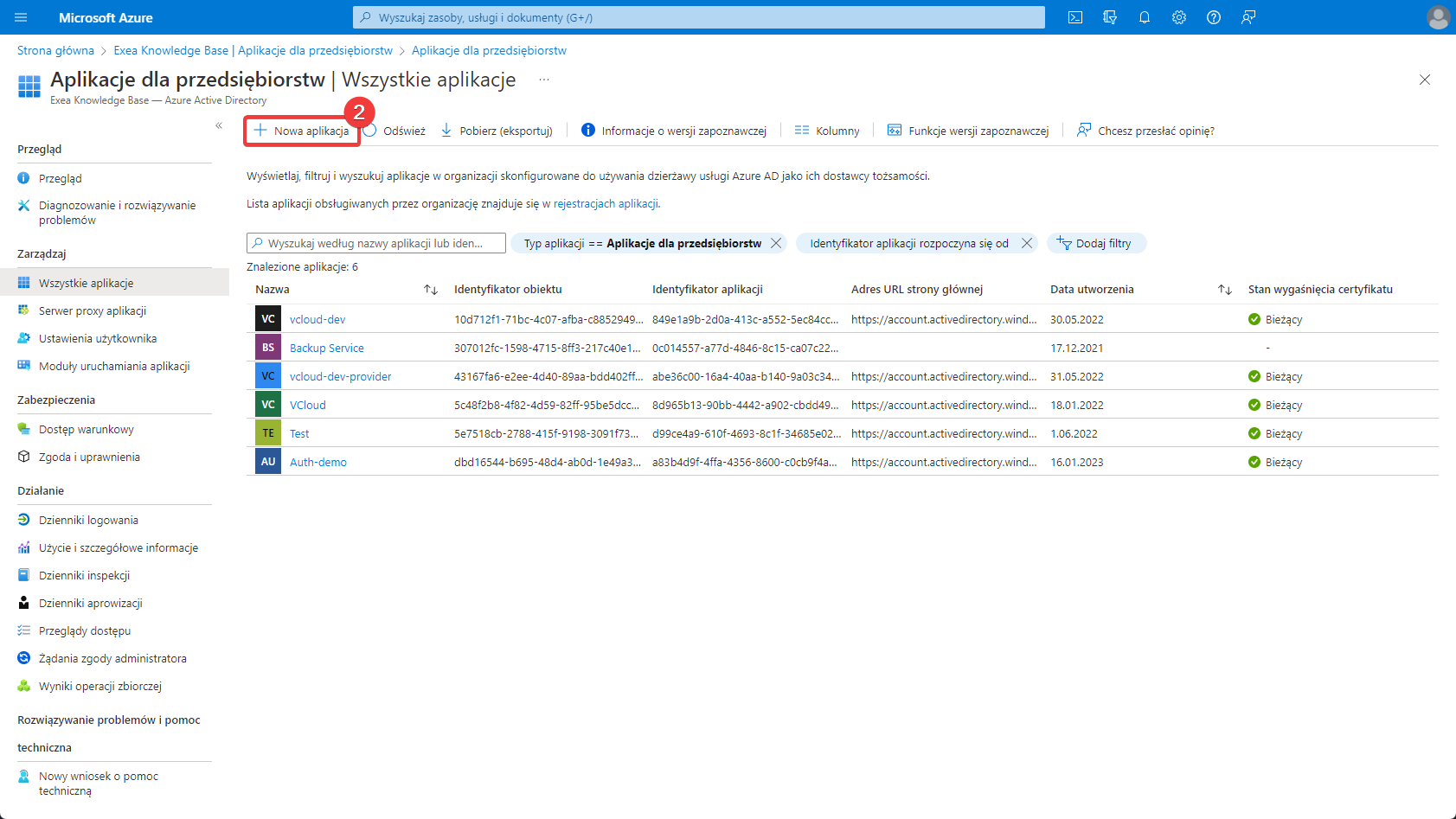

Po przejściu na panel Azure AD na pasku po lewej stronie kliknij Aplikacje dla przedsiębiorstw (1), po czym utwórz nową aplikację (2):

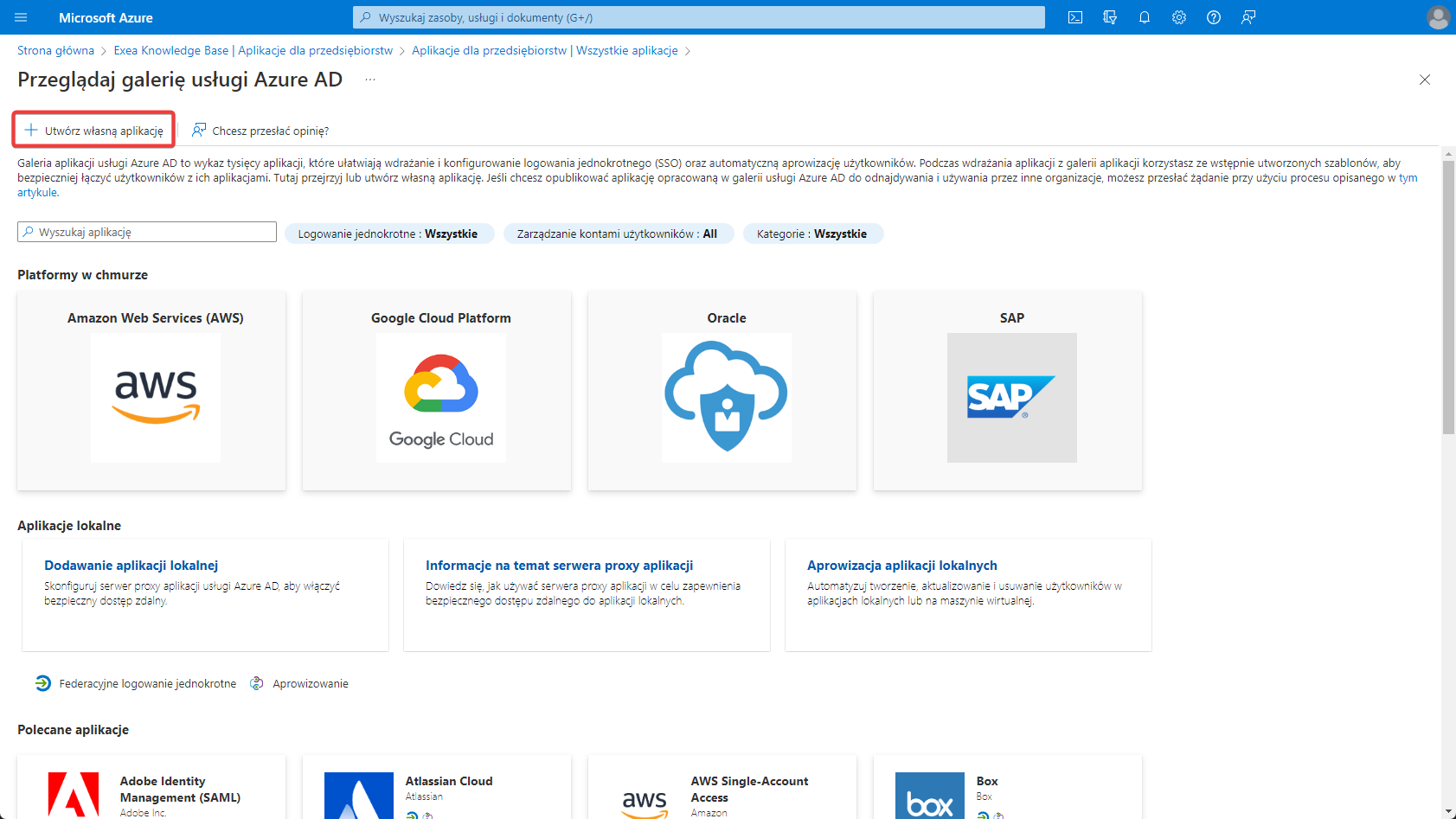

Otworzy się galeria predefiniowanych aplikacji. Nasza nie jest predefiniowana, dlatego należy kliknąć przycisk Utwórz własną aplikację:

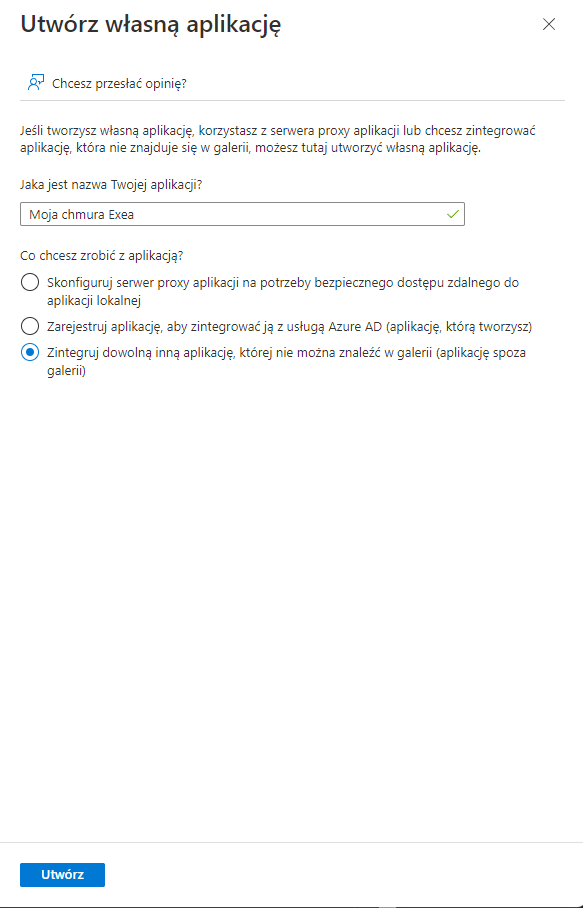

W formularzu, który otworzy się po prawej stronie wprowadź nazwę aplikacji i upewnij się, że w polu Co chcesz zrobić z aplikacją? jest wybrana Zintegruj dowolną inną aplikację, której nie można znaleźć w galerii (aplikację spoza galerii). Po wypełnieniu formularza kliknij przycisk Utwórz.

Wypełniony formularz powinien wyglądać mniej więcej tak:

Krok 3: Dodawanie uprawnionych użytkowników do aplikacji

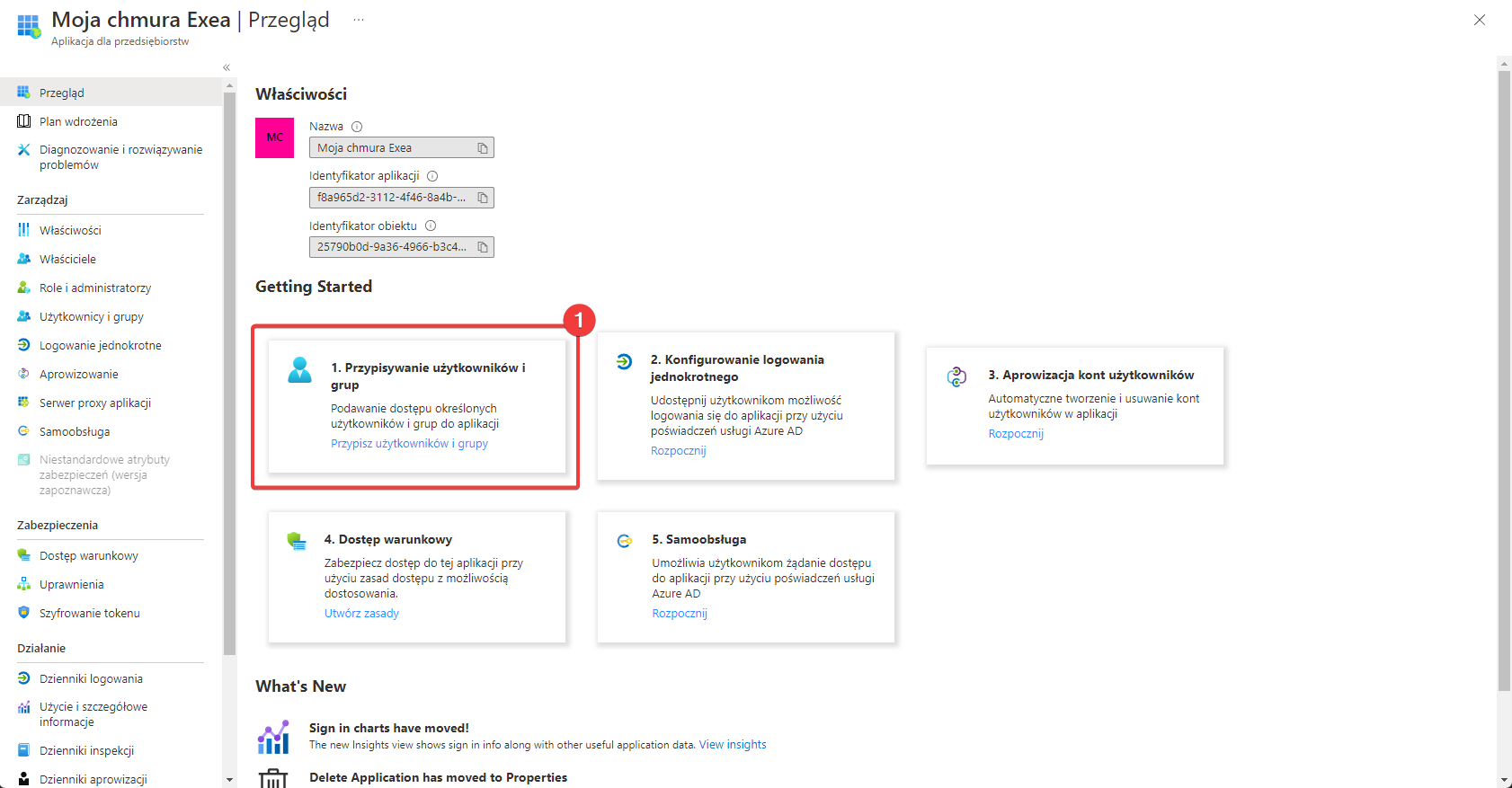

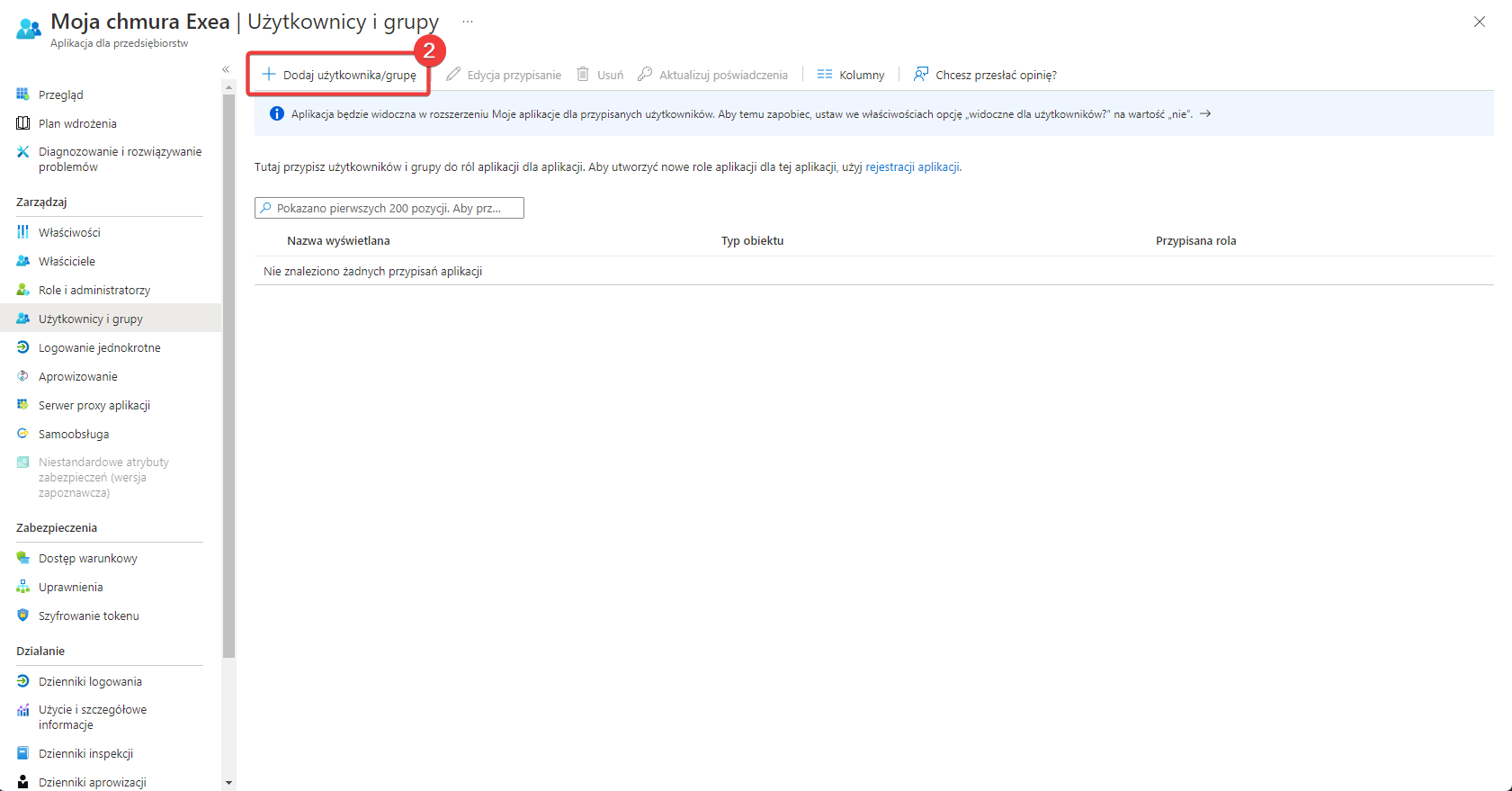

Aby skonfigurować użytkowników, którzy będą mogli korzystać z SAML kliknij Przypisz użytkowników i grupy (1), po czym kliknij Dodaj użytkownika/grupę (2):

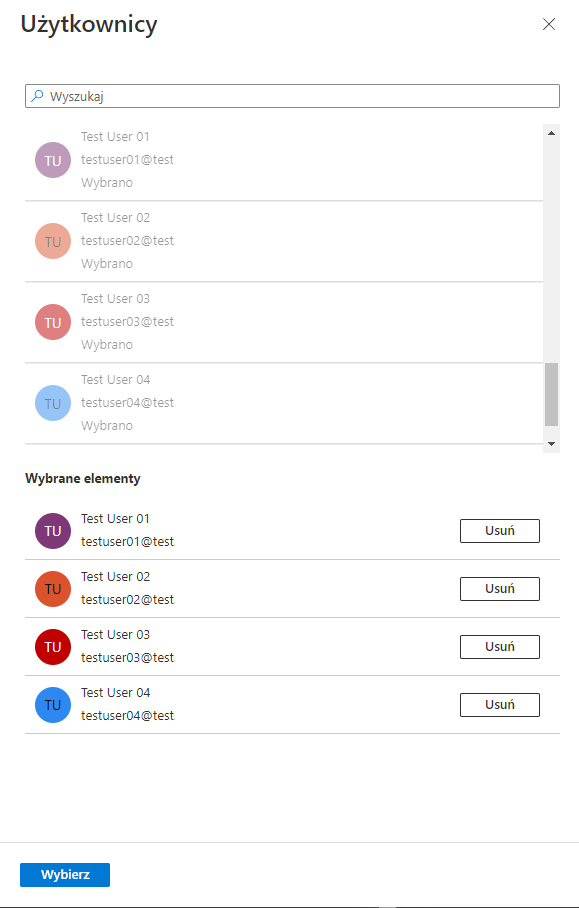

W następnym widoku można wybrać użytkowników uprawnionych do SAMLa klikając w link z tekstem Niczego nie wybrano. Otworzy się formularz - wybierz użytkowników, po czym kliknij przycisk Wybierz znajdujący się w dolnej części formularza, a potem przycisk Przypisz w lewym dolnym rogu okna przeglądarki.

Dodawanie w tym miejscu całych grup użytkowników wymaga wyższego niż standardowy planu Azure Active Directory

Krok 4: Import metadanych z VMware Cloud Director

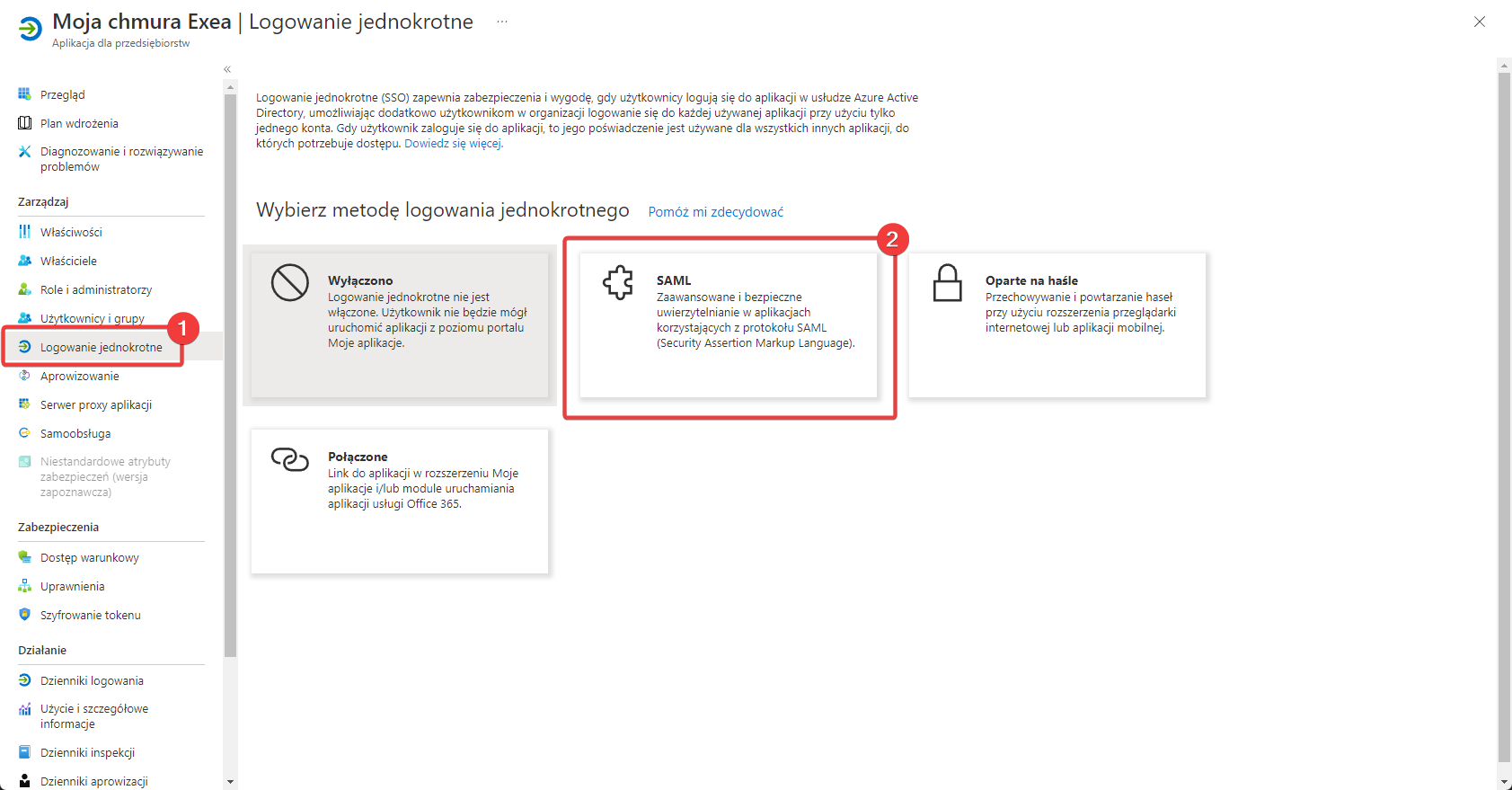

Przejdź do zakładki Logowanie jednokrotne na pasku bocznym (1) po czym wybierz opcję SAML (2):

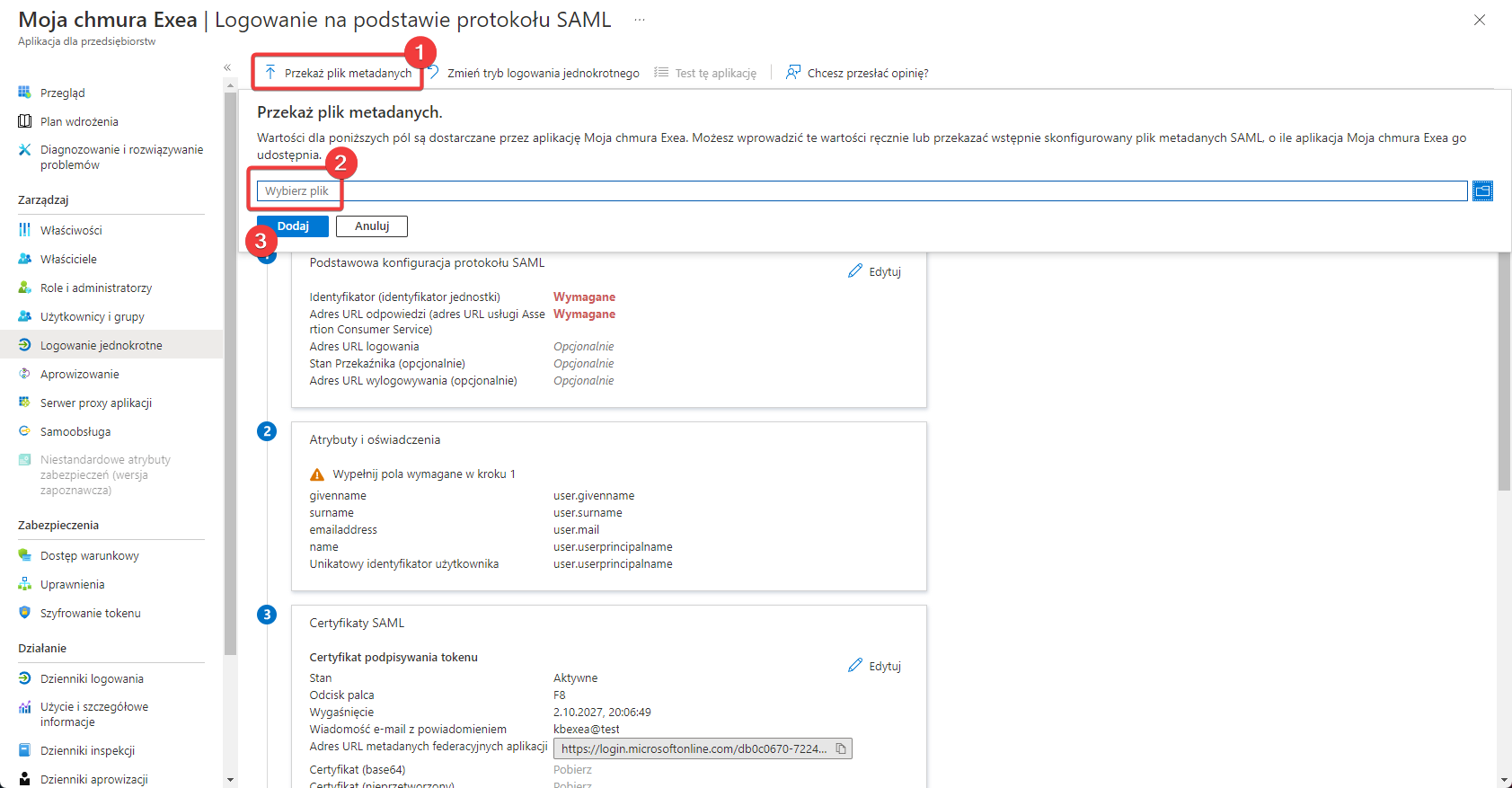

Po chwili otworzy się widok zarządzania SAML SSO. To tutaj przyda nam się plik XML z metadanymi z VMware Cloud Directora. W celu zaimportowania metadanych kliknij przycisk Przekaż plik metadanych (1), po czym kliknij w Wybierz plik (2).

Otworzy się okno wyboru pliku - wybierz plik XML z metadanymi, który pobrałeś w panelu VMware Cloud Director. Najprawdopodobniej nazywa się on spring_saml_metadata.xml i zapisał się w folderze Pobrane twojego komputera. Po wybraniu pliku kliknij przycisk Dodaj (3).

Pojawi się już wypełniony formularz. Kliknij na nim przycisk Zapisz.

Krok 5: Konfiguracja oświadczeń SAML

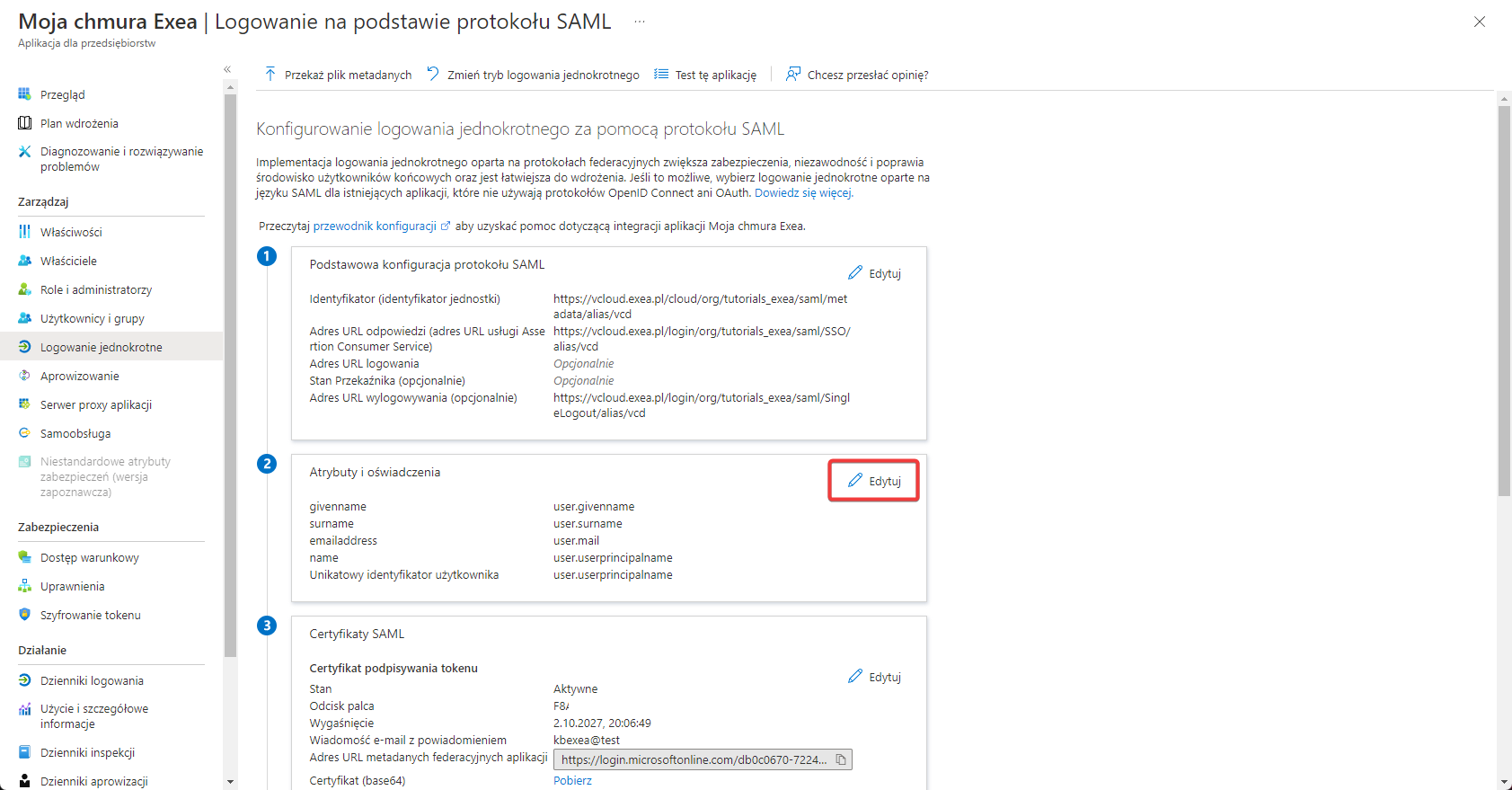

Aby logowanie do Cloud Directora za pomocą Azure AD działało jest potrzebne przypisanie dodatkowych oświadczeń (ang. claimów). W tym celu kliknij na przycisk Edytuj na karcie Atrybuty i oświadczenia w widoku konfiguracji SSO:

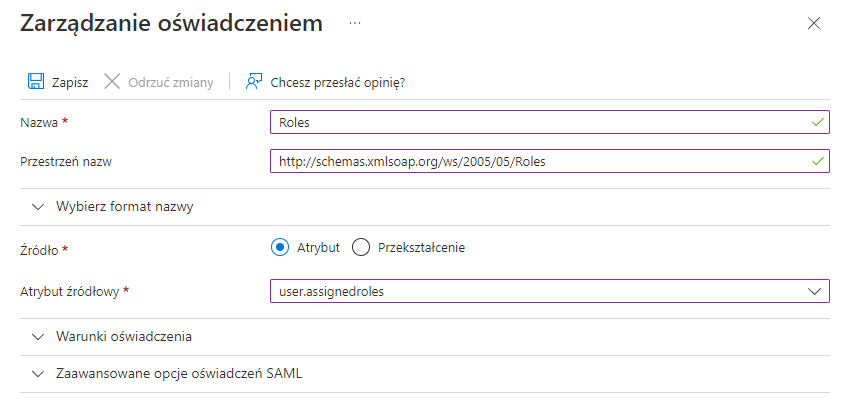

W następnym widoku potrzebujemy dodać trzy dodatkowe oświadczenia. W tym celu:

- Kliknij przycisk Dodaj nowe oświadczenie i wprowadź w nazwie

Roles, w polu Przestrzeń nazw wprowadź URLhttp://schemas.xmlsoap.org/ws/2005/05/Roles, a w polu Atrybut źródłowy wybierz atrybutuser.assignedroles. Po uzupełnieniu i zweryfikowaniu poprawności wypełnienia z pomocą zrzutu ekranu kliknij przycisk Zapisz.

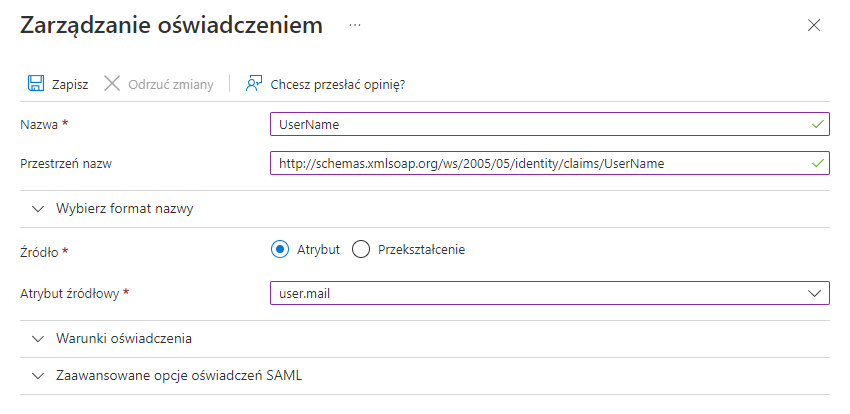

- Dodaj drugie oświadczenie ponownie klikając przycisk Dodaj nowe oświadczenie. Tym razem nazwa to

UserName, Przestrzeń nazw tohttp://schemas.xmlsoap.org/ws/2005/05/identity/claims/UserName, a Atrybut źródłowy touser.mail.

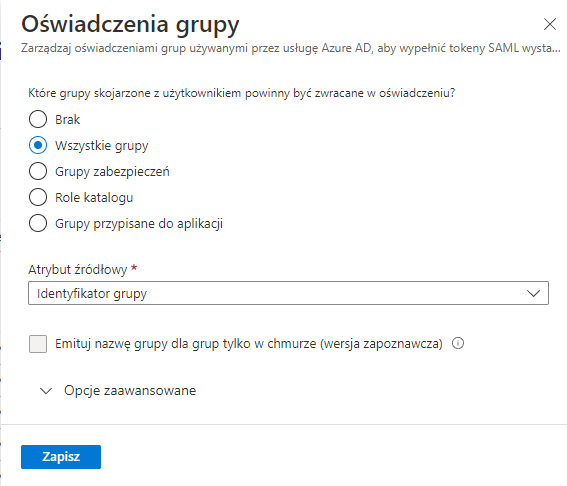

- Dodaj trzecie oświadczenie - tym razem będzie to oświadczenie grupy. Kliknij przycisk Dodaj oświadczenie grupy, wybierz opcję Wszystkie grupy, upewnij się że pole Atrybut źródłowy jest ustawione na

Identyfikator grupyi kliknij przycisk Zapisz.

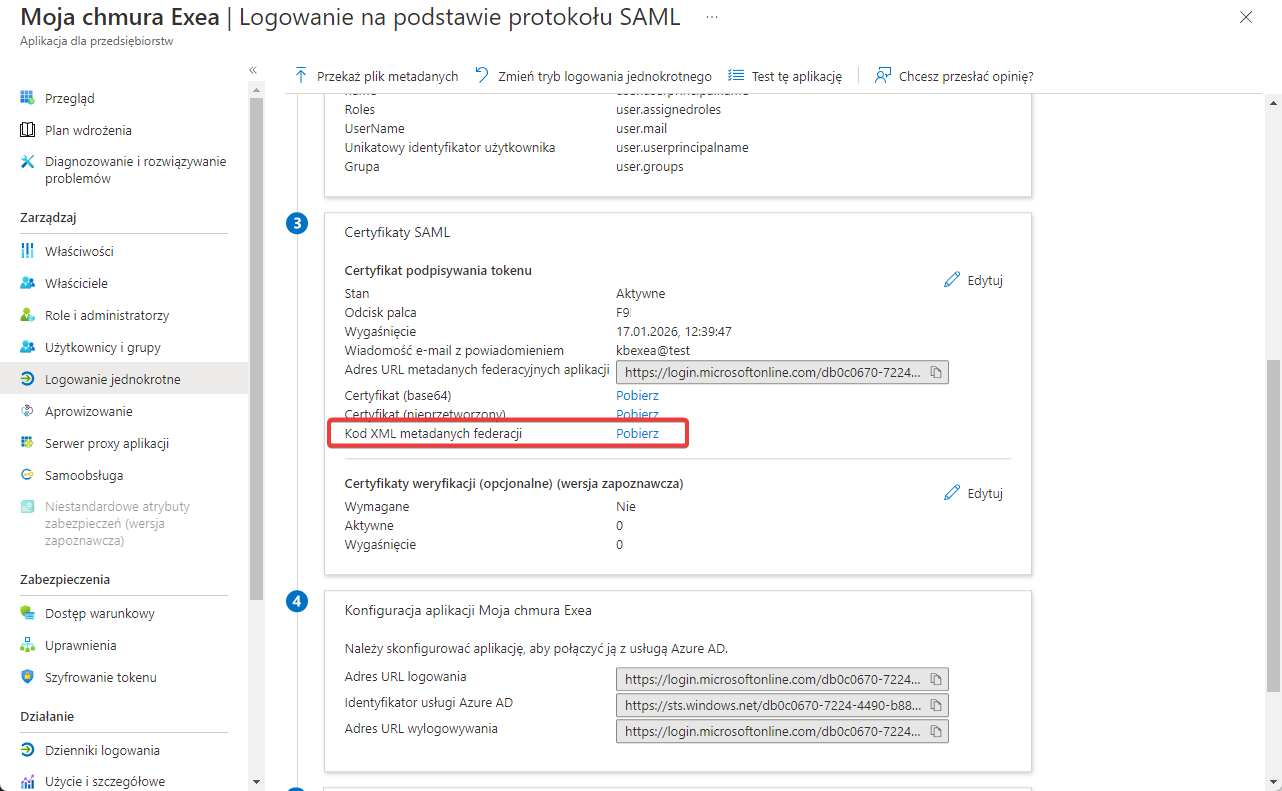

Krok 6: Pobieranie metadanych Azure AD

Ponownie przejdź do sekcji Logowanie jednokrotne w panelu utworzonej przez ciebie "Aplikacji dla przedsiębiorstw". Na karcie Certyfikaty SAML pobierz Kod XML metadanych federacji klikając w odpowiedni link:

Krok 7: Importowanie metadanych Azure AD do VMware Cloud Director

Wróć do panelu VMware Cloud Director do widoku Administration → SAML i kliknij przycisk Edit.

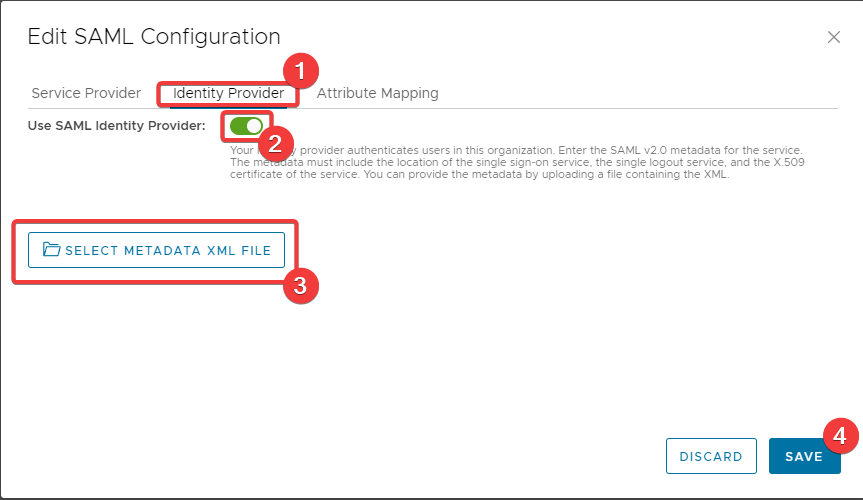

Przełącz kartę na Identity Provider (1), włącz przełącznik Use SAML Identity Provider (2), po czym kliknij w przycisk Select Metadata XML File (3). Otworzy się okno wyboru pliku - wybierz plik XML pobrany z Azure AD i kliknij przycisk Save (4).

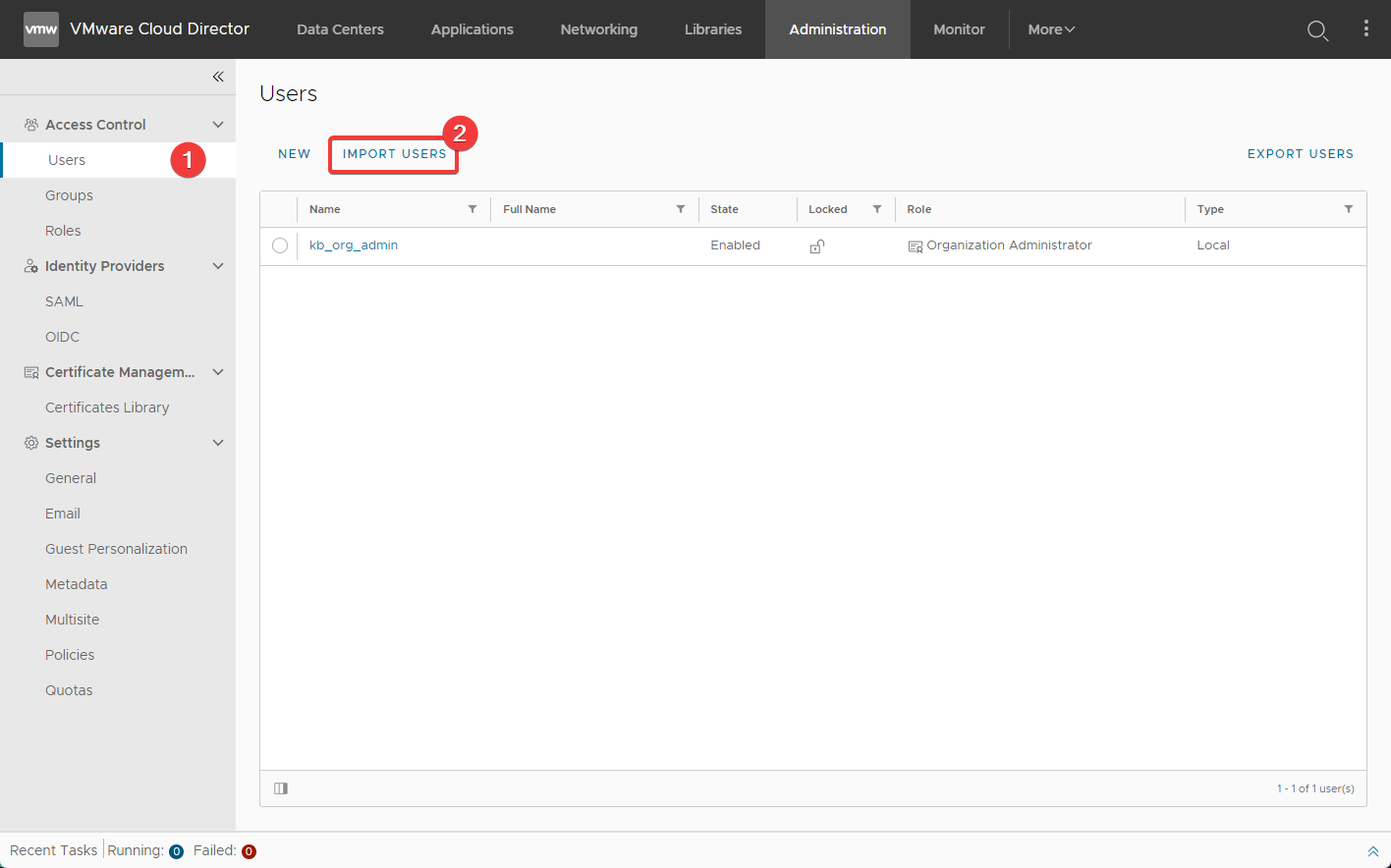

Krok 8: Konfiguracja użytkowników w VMware Cloud Director

SAML jest już skonfigurowany, ale panel VMware Cloud Director nie ma ustawionych żadnych użytkowników z SAMLa, którzy mogą się logować. W celu dodania użytkowników z SAMLa przejdź do Users (1) w sekcji Access Control i kliknij przycisk Import Users (2):

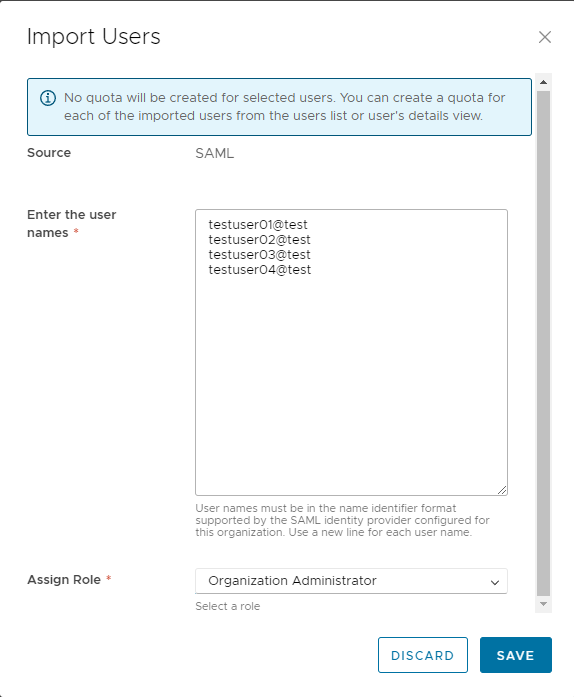

Otworzy się okienko. Upewnij się, że w polu Source wskazane jest SAML po czym wpisz wszystkie adresy e-mail użytkowników, których dodałeś do SSO w kroku 3, po czym wybierz rolę dla tych użytkowników w polu Assign Role. Kiedy skończysz kliknij przycisk Save.

Logowanie do panelu za pomocą SAML SSO

Gratulacje! W tym momencie możliwe powinno być logowanie do panelu za pomocą kont z Azure AD dzięki protokołowi SAML.

Na standardowej stronie logowania do twojej organizacji Cloud Directora w naszej chmurze pojawi się dodatkowy przycisk - Sign In with Single Sign-On. Użyj go, aby zalogować się za pomocą Azure AD. Po kliknięciu zostaniesz przekierowany na stronę logowania Microsoftu.