Firewall

Firewall to jedna z podstawowych usług dostępnych w ramach wirtualnego routera brzegowego Edge Gateway, dostępnego w VMware Cloud Director. Dzięki niemu możesz m.in. wystawić swój serwer lub całą wirtualną sieć na świat (z konkretnym portem i protokołem) czy udostępnić Internet maszynom w danej wirtualnej sieci.

IP Set

Firewall na Edge Gateway działa na obiektach IP Set. Na jeden IP Set może składać się wiele pojedynczych adresów, zakresów lub CIDR. Stworzone obiekty IP Set są następnie wykorzystywane w regułach Firewall.

Przejście do widoku tworzenia nowego IP Set

- Kliknij w VDC, w którym jest Edge Gateway.

- Przejdź do Edges na panelu bocznym z lewej strony.

- Kliknij nazwę Edge Gateway, do którego chcesz dodać IP Set.

- Kliknij na IP Sets, dostępnego w grupie Security.

- Kliknij przycisk NEW.

Tworzenie nowego IP Set

Name

Nazwa IP Set.

Description

Dodatkowy opis dla IP Set.

IP Addresses

Adres IP, zakres lub CIDR.

Przykładowe, przydatne IP Set

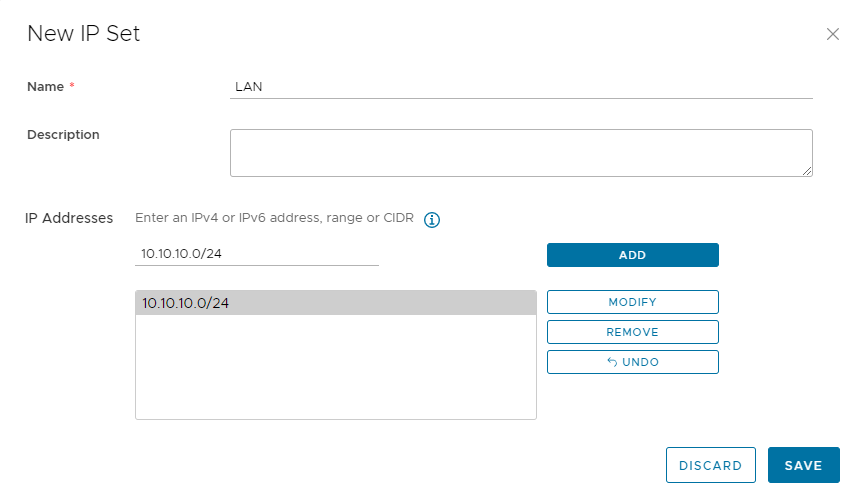

IP Set z adresem sieci CIDR

Name

Nazwa IP Set, np. LAN.

Description

Dodatkowy, opcjonalny opis dla IP Set.

IP Addresses

Wpsiujemy tutaj adres sieci w postaci CIDR. Potrzebny do tego będzie Gateway CIDR sieci. Możesz odczytać go klikając Networking na głównym menu.

W naszym przypadku Gateway CIDR to 10.10.10.1/24. Do IP Set dodajemy adres sieci, czyli 10.10.10.0/24. Ważne, aby dodać go do listy klikając przycisk ADD i zapisać nowy IP Set klikając Save.

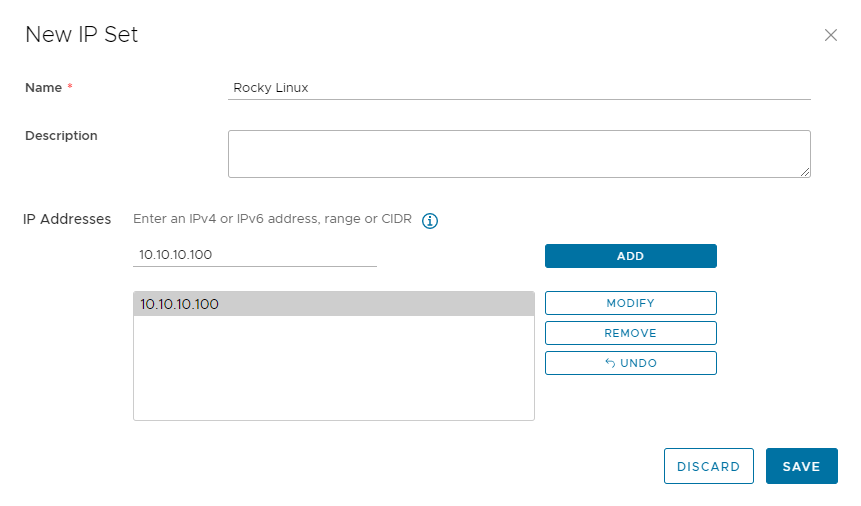

IP Set z adresem VM

Name

Nazwa IP Set, np. Rocky Linux.

Description

Dodatkowy, opcjonalny opis dla IP Set.

IP Addresses

Adres IP maszyny, który chcemy dodać do IP Set. Aby go odczytać przejdź do widoku Virtual Machines i kliknij na wybraną VM. Następnie kliknij na NICs w sekcji Hardware. Adres znajduje się w kolumnie IP Address.

W naszym przypadku adres IP maszyny to 10.10.10.100. Dodajemy go do IP Set wpisując go i klikając przycisk Add i zapisujemy klikając Save.

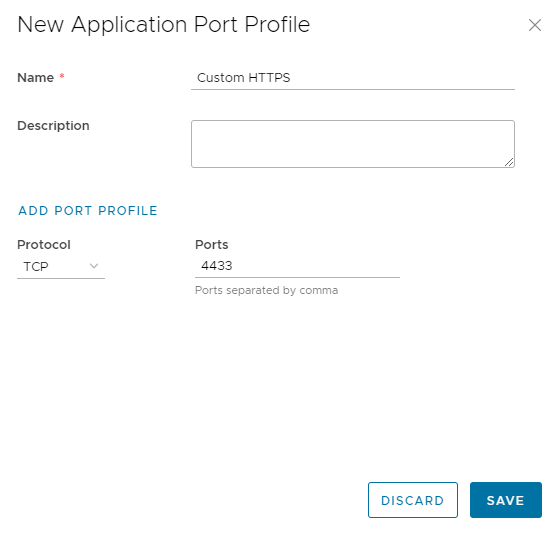

Application Port Profiles

W Firewall na Edge Gateway możesz tworzyć reguły dla konkretnych usług. W tym celu należy wybrać odpowiedni profil aplikacji, który jest powiązany z portem lub portami. Istnieje wiele dostępnych profili aplikacji, można także utworzyć własny.

Przejście do widoku tworzenia nowego profilu aplikacji

- Kliknij w VDC, w którym jest Edge Gateway.

- Przejdź do Edges na panelu bocznym z lewej strony.

- Kliknij nazwę Edge Gateway, do którego chcesz dodać profil aplikacji.

- Kliknij na Application Port Profiles, dostępnego w grupie Security.

- Kliknij przycisk NEW pod Custom Applications.

Tworzenie nowego profilu aplikacji

Name

Podaj nazwę dla nowego profilu aplikacji.

Description

Opcjonalny opis dla tworzonego profilu aplikacji.

Protocol

Wybierz z listy protokół - TCP/UDP/ICMPv4/ICMPv6.

Ports

Podaj port dla tworzonego profilu, jeśli protokół to TCP lub UDP.

Możesz dodać wiele profili portu używając przycisku ADD PORT PROFILE.

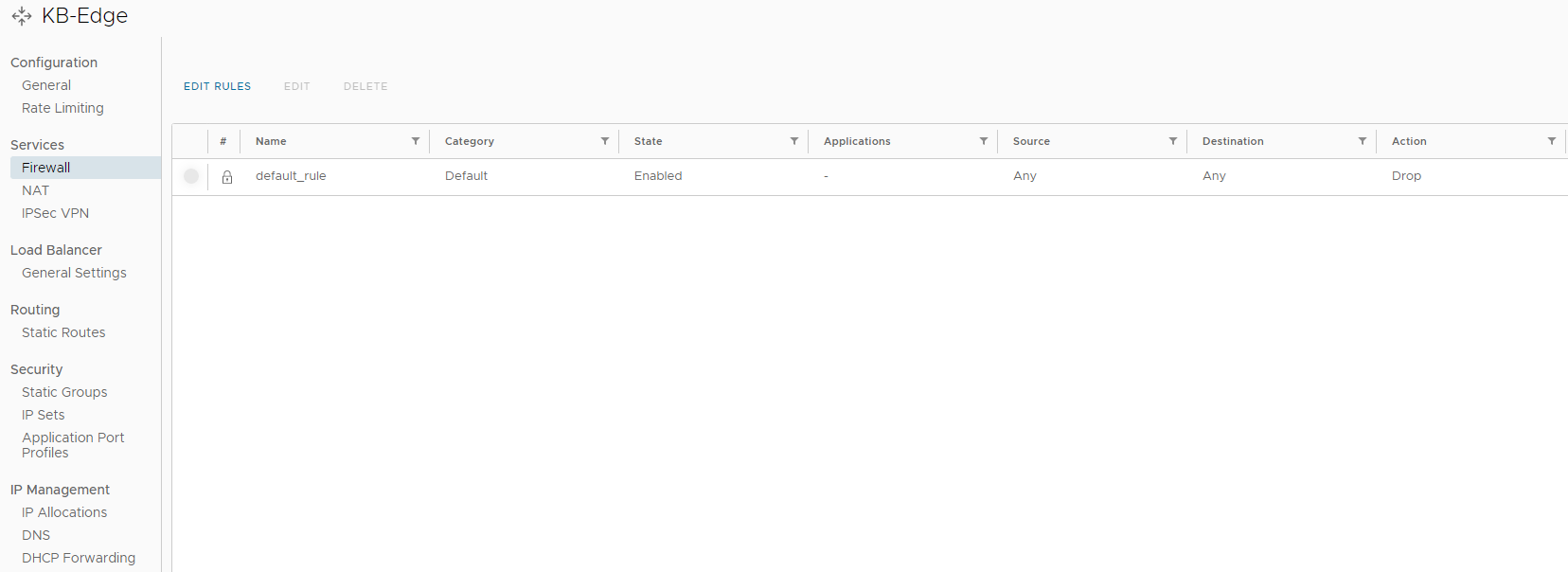

Panel konfiguracyjny do Firewall

Lokalizacja

Istnieje kilka sposobów, aby dostać się do ustawień Firewall. Oto dwa z nich:

W widoku Virtual Data Centers:

- Kliknij w VDC, w którym jest Edge Gateway, którego ustawienia Firewall zamierzasz zmienić.

- Przejdź do Edges na panelu bocznym z lewej strony.

- Kliknij nazwę Edge Gateway, którego ustawienia Firewall zamierzasz zmienić.

- Kliknij na Firewall, dostępnego w grupie Services.

W widoku Networking:

- Przejdź do zakładki Edge Gateways.

- Kliknij nazwę Edge Gateway, którego ustawienia Firewall zamierzasz zmienić.

- Kliknij na Firewall, dostępnego w grupie Services.

Interfejs

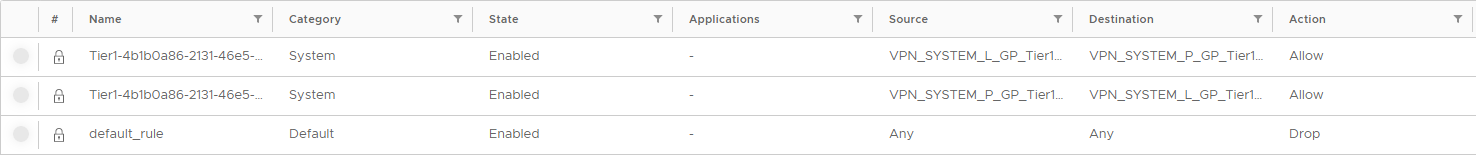

Domyślnie istnieje tylko jedna reguła, która blokuje cały ruch.

Zasady działania Firewalla

Zapora sieciowa na Edge Gateway rządzi się kilkoma zasadami:

1. Pozycja nadaje priorytet

Im wyższa pozycja reguły, tym wyższy jest jej priorytet.

Jeżeli istnieje reguła otwierająca dostęp do Internetu maszynie 10.10.10.1, ale nad nią jest reguła zamykająca dostęp do Internetu całej sieci 10.10.10.0/24, to pod uwagę będzie brana ta druga. W rezultacie maszyna 10.10.10.1 nie będzie miała dostępu do Internetu.

2. Reguły systemowe i domyślne

Istnieje reguła Default blokująca domyślnie cały ruch oraz inne reguły posiadające kategorię System. Reguł tych nie można edytować, ani usuwać.

3. NAT jest również potrzebny

Odblokowanie ruchu w Firewallu najczęściej nie jest wystarczające. W większości przypadków jest potrzebny również NAT, o którym instrukcję znajdziesz tutaj.

Dodawanie nowej reguły

W celu dodania reguły kliknij przycisk EDIT RULES, a następnie NEW ON TOP.

#

Liczba porządkowa reguły.

Name

Nazwa dla reguły. Zalecamy używania w deskryptywnych nazw, np. apache_srv HTTPS IN dla reguły wpuszczającej ruch HTTPS do serwera apache_srv.

Category

Kategoria reguły. Te stworzone przez użytkownika mają kategorię User defined.

State

Przełącznik Enabled/Disabled.

Applications

Określona nazwa profilu aplikacji powiązania z portem lub portami, dla których reguła będzie obowiązywała. Domyślna wartość - oznacza Any. W celu określenia profilu aplikacji kliknij ikonę ołówka i zaznacz przełącznik Choose a specific application. Możesz wybrać jeden lub wiele profili aplikacji.

Istnieje wiele wbudowanych profili aplikacji, jeśli potrzebujesz dodać własny instrukcję znajdziesz tutaj.

Source

Źródło połączenia, którego dotyczy reguła. Kilkając przycisk ołówka możesz wybrać jeden lub więcej IP Set jako źródło. Jeśli chcesz użyć opcji Any użyj przełącznika Any Source.

Destination

Miejsce docelowe połączenia, którego dotyczy reguła. Kilkając przycisk ołówka możesz wybrać jeden lub więcej IP Set jako miejsce docelowe. Jeśli chcesz użyć opcji Any użyj przełącznika Any Destination.

Action

Mówi o tym, czy reguła ma zezwalać na połączenie (Allow), czy go odmawiać (Drop).

Istnieje jeszcze akcja Reject oznaczająca odrzucenie, lecz wtedy ruch zostanie zablokowany z komunikatem zwrotnym. Zalecamy korzystanie z dwóch powyższych akcji, czyli Allow i Drop.

IP Protocol

Możesz wybrać, której wersji protokołu IP ma dotyczyć reguła. Dostępne opcje to IPv4, IPv6 lub IPv4 and IPv6.

Logging

Przełącznik do włączania/wyłączania logowania reguły.

Comments

Klikając ołówek możesz dodać dodatkowy komentrz dla reguły.

Zmiany w ustawieniach Firewalla nie są automatycznie zapisywane. Po wprowadzeniu zmian kliknij przycisk Save widoczny w prawym dolnym rogu okna.

Często używane, przykładowe reguły

Dostęp do Internetu w wirtualnej sieci lokalnej

Name

Nazwa dla reguły, przykładowo Internet OUT.

State

Pozostawiamy przełącznik.

Applications

Pozostawiamy -, oznaczające w tym przypadku Any.

Source

Wybierz IP Set, który zawiera adres CIDR Twojej sieci lokalnej.

Destination

Pozwalamy na ruch do całego Internetu, więc klikamy ikonę ołówka i zaznaczamy przełącznik Any Destination.

Action

Chcemy, aby nasza reguła zezwalała na połączenie, więc wybieramy Allow.

IP Protocol

Wybieramy z listy IPv4.

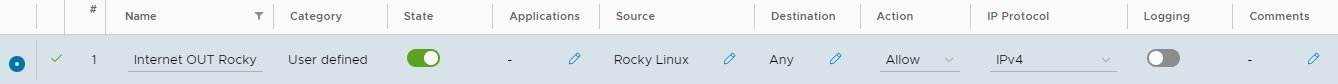

Dostęp do Internetu na pojedynczej maszynie wirtualnej

Name

Nazwa dla reguły, przykładowo Internet OUT Rocky.

State

Pozostawiamy przełącznik.

Applications

Pozostawiamy -, oznaczające w tym przypadku Any.

Source

Wybierz IP Set, który zawiera adres IP Twojej VM.

Destination

Pozwalamy na ruch do całego Internetu, więc klikamy ikonę ołówka i zaznaczamy przełącznik Any Destination.

Action

Chcemy, aby nasza reguła zezwalała na połączenie, więc wybieramy Allow.

IP Protocol

Wybieramy z listy IPv4.

Udostępnienie na świat usługi działającej na maszynie wirtualnej

Name

Nazwa dla reguły, przykładowo NGINX IN.

State

Pozostawiamy przełącznik.

Applications

Klikamy ikonę ołówka i przełączamy Choose a specific application. Z listy wybieramy HTTP i HTTPS przez ich zaznaczenie. Na liście można szukać używając ostatniej ikony po prawej stronie w kolumnie Name.

Oczywiście możesz wybrać dowolną usługę z listy - w zależności od tego co ma być dostępne publiczne. Jeśli usługi nie ma na liście możesz ją dodać, instrukcję znajdziesz tutaj.

Source

Pozwalamy na ruch z całego Internetu, więc klikamy ikonę ołówka i zaznaczamy przełącznik Any Source.

Destination

Klikamy ikonę ołówka i z listy wybieramy IP Set z prywatnym adresem maszyny wirtualnej, na której działa usługa.

Action

Chcemy, aby nasza reguła zezwalała na połączenie, więc wybieramy Allow.

IP Protocol

Wybieramy z listy IPv4.